تم الحل! ما هو الهجوم السيبراني؟ كيفية منع الهجمات السيبرانية؟

Resolved What Is A Cyber Attack How To Prevent Cyber Attacks

ما هو الهجوم السيبراني؟ للإجابة على هذا السؤال، ستعرض لك هذه التدوينة أنواعًا مختلفة من الهجمات الإلكترونية لتوضيح مميزاتها ومساعدتك في التعرف عليها. الى جانب ذلك، في هذا المنصب على موقع ميني تول سنقدم بعض الطرق المتاحة لمنع الهجمات الإلكترونية.ما هو الهجوم السيبراني؟

ما هو الهجوم السيبراني؟ الهجوم السيبراني هو وصف عام لسلسلة من الأنشطة السيبرانية، التي تلجأ إلى أنواع من الأدوات والتقنيات لسرقة البيانات أو كشفها أو تغييرها أو تدميرها. وبطبيعة الحال، مع مرور الوقت، يمكن للمتسللين تنفيذ أنواع من العمليات الضارة على الإنترنت لتحقيق نوايا مفيدة والتخريب.

اكتشف المتسللون طرقًا مختلفة للتسلل إلى أنظمة الضحايا. في بعض الأحيان، يمكن تطويره إلى هجوم عشوائي على الهدف ولا أحد يعرف من سيكون الضحية التالية.

هناك ثلاثة دوافع رئيسية تثير مجرمي الإنترنت:

يميل هؤلاء المهاجمون إلى الحصول على المال عن طريق السرقة أو الابتزاز. يمكنهم سرقة بياناتك لتبادل الأعمال، أو اختراق حساب مصرفي لسرقة الأموال مباشرة، أو ابتزاز الضحايا.

عادةً ما يكون لهؤلاء المتسللين أهداف محددة لبدء الهجوم، مثل خصومهم. تميل الضغينة الشخصية إلى أن تكون السبب الرئيسي لهذا النشاط. يمكن لتجسس الشركات سرقة الملكية الفكرية للحصول على ميزة غير عادلة على المنافسين. يستغل بعض المتسللين نقاط ضعف النظام لتحذير الآخرين منها.

هؤلاء المتسللين، في الغالب، هم من المهنيين الأكثر مهارة. ويمكن تدريبهم ومن ثم إشراكهم في الحرب السيبرانية، أو الإرهاب السيبراني، أو النشاط القرصنة. تركز الأهداف المهاجمة على الوكالات الحكومية لأعدائها أو البنية التحتية الحيوية.

بشكل أو بآخر، قد يواجه الأشخاص بعض الهجمات الإلكترونية عن غير قصد. إذًا، ما هي الأنواع الشائعة من الهجمات الإلكترونية؟ ولمساعدتك على التمييز بين الأنواع المختلفة بشكل أفضل، سيوضح الجزء التالي كل منها واحدًا تلو الآخر.

الأنواع الشائعة للهجمات السيبرانية

لقد تزايدت الهجمات السيبرانية، مع رقمنة الأعمال التي أصبحت أكثر شعبية في السنوات الأخيرة. هناك العشرات من أنواع الهجمات الإلكترونية وسنقوم بإدراج بعض الأنواع الشائعة التي تزعج الأشخاص كثيرًا.

هجمات البرامج الضارة

غالبًا ما تظهر البرامج الضارة كبرامج ضارة لتنفيذ سلسلة من الإجراءات غير النظرية على نظام الضحية. تم تصميم الإجراء لإحداث ضرر لجهاز الكمبيوتر أو الخادم أو العميل أو شبكة الكمبيوتر والبنية التحتية.

من الصعب ملاحظة هذه التحركات، ووفقًا لنواياها وأساليب التسلل، يمكن تصنيفها إلى بعض الأنواع المختلفة، بما في ذلك الفيروسات والديدان وأحصنة طروادة وبرامج الإعلانات المتسللة وبرامج التجسس وبرامج الفدية وما إلى ذلك.

هذه الأمثلة المدرجة هي أكثر المشكلات شيوعًا التي قد يواجهها الأشخاص. على مر السنين ومع التطور السريع للاتصالات الإلكترونية، أصبحت قناة هجومية من أنواع جديدة، مثل البريد الإلكتروني أو الرسائل النصية أو خدمة الشبكة الضعيفة أو مواقع الويب المخترقة.

إذا كنت تريد معرفة كيفية التعرف على علامات البرامج الضارة على أجهزة الكمبيوتر، فستكون هذه المقالة مفيدة لك: ما هي العلامة المحتملة لوجود برامج ضارة على الكمبيوتر؟ 6+ الأعراض .

هجمات التصيد

غالبًا ما تعني هجمات التصيد الاحتيالي أن بياناتك الحساسة، وخاصة أسماء المستخدمين وكلمات المرور وأرقام بطاقات الائتمان ومعلومات الحساب المصرفي وما إلى ذلك، معرضة للمتسللين. يمكنهم استخدام وبيع تلك المعلومات للحصول على فوائد. يقع معظم الأشخاص بسهولة في هذا المأزق بسبب رسائل البريد الإلكتروني أو الروابط أو مواقع الويب غير المعروفة.

هجمات التصيد الاحتيالي

التصيد الاحتيالي هو مصطلح عام للهجمات الإلكترونية التي يتم تنفيذها عبر البريد الإلكتروني أو الرسائل النصية القصيرة أو المكالمات الهاتفية لخداع أعداد كبيرة من الأشخاص، بينما إذا كان لهذا الهجوم هدف محدد للضحية، فإننا نسميه التصيد الاحتيالي. يتم تعديل قنوات الهجوم هذه لمعالجة تلك الضحية على وجه التحديد، الأمر الذي يتطلب مزيدًا من التفكير والوقت لتحقيقه أكثر من التصيد الاحتيالي.

هجمات التصيد الحيتان

هجوم تصيد الحوت هو هجوم تصيد احتيالي شديد الاستهداف. على غرار هجوم التصيد الاحتيالي، يحدث هذا عندما يستخدم المهاجم أساليب التصيد الاحتيالي لملاحقة هدف كبير ورفيع المستوى، مثل كبار المسؤولين التنفيذيين.

يمكنهم التنكر على أنهم كيانات موثوقة حتى يتمكن الضحايا من مشاركة معلومات حساسة للغاية مع حساب احتيالي.

هجمات حجب الخدمة الموزعة (DDoS)

هجوم DDoS هو هجوم إلكتروني مصمم للتأثير على توفر النظام المستهدف أو التغلب عليه من خلال إنشاء عدد كبير من الحزم أو الطلبات. وبالمثل، يمكن لهجوم رفض الخدمة (DoS) أن يفعل الشيء نفسه لإغلاق جهاز أو شبكة، مما يجعل الوصول إليها غير ممكن للمستخدمين المقصودين.

هذين الهجومين لهما شيء مختلف، وإذا كنت تريد التعرف عليه، يمكنك قراءة هذا المنشور: DDoS مقابل DoS | ما هو الفرق وكيفية الوقاية منها .

هجمات البرمجة النصية عبر المواقع (XSS).

أثناء هذه العملية، يقوم المهاجم بإدخال برنامج نصي ضار قابل للتنفيذ في التعليمات البرمجية لتطبيق أو موقع ويب موثوق به، ثم يرسل رابطًا ضارًا إلى المستخدم ويخدع المستخدم للنقر على الرابط لبدء هجوم XSS.

بعد ذلك، سيبدأ التطبيق أو موقع الويب المحول الارتباط الضار بسبب نقص التطهير المناسب للبيانات، ومن ثم يمكن للمهاجمين سرقة ملف تعريف الارتباط للجلسة النشطة للمستخدم.

هجمات رجل في الوسط (MITM).

وكما يوحي الاسم، فإن هجوم الرجل في الوسط يعني أن المهاجم في منتصف محادثة بين المستخدم والتطبيق للتنصت على المعلومات الشخصية. عادةً ما يحدد المتسللون أهدافهم لمستخدمي التطبيقات المالية ومواقع التجارة الإلكترونية وما إلى ذلك.

شبكات الروبوت

تختلف شبكات الروبوت عن الهجمات الأخرى، فهي عبارة عن أجهزة كمبيوتر مصابة ببرامج ضارة وتخضع لسيطرة المهاجمين. يمكن التحكم في أجهزة الكمبيوتر الروبوتية هذه لتنفيذ سلسلة من العمليات غير القانونية، مثل سرقة البيانات وإرسال البريد العشوائي وهجمات DDoS.

إن العائق أمام إنشاء شبكة الروبوتات منخفض أيضًا بما يكفي لجعلها عملاً مربحًا لبعض مطوري البرامج. ولهذا السبب أصبحت واحدة من أكثر الهجمات شيوعًا.

برامج الفدية

برامج الفدية هي برامج ضارة يمكنها التسلل إلى نظامك وتشفير ملفاتك لمنع المستخدمين من الوصول إلى الملفات الموجودة على أجهزة الكمبيوتر الخاصة بهم. ثم سيطالب المتسللون بدفع فدية مقابل مفتاح فك التشفير. وبدلاً من ذلك، ستؤدي بعض الفدية إلى قفل النظام دون الإضرار بأي ملفات حتى يتم دفع الفدية.

هجمات حقن SQL

يمكن أن يبحث هذا الهجوم عن ثغرة أمنية على الويب ويستخدم تقنية حقن التعليمات البرمجية للتدخل في الاستعلامات التي يجريها التطبيق في قاعدة بياناته. يركز هذا النوع من الهجمات على مهاجمة مواقع الويب ولكن يمكن استخدامه أيضًا لمهاجمة أي نوع من قواعد بيانات SQL.

استغلال يوم الصفر

يعد استغلال يوم الصفر مصطلحًا واسعًا لوصف أنشطة الهجوم التي يمكن من خلالها للمتسللين الاستفادة من تلك الثغرات الأمنية لتنفيذ هجوم على النظام/الويب/البرنامج. ويعني يوم الصفر أن الضحايا أو بائعي البرامج ليس لديهم الوقت للرد وإصلاح هذا الخلل.

تفسير عنوان URL

يمكن أيضًا أن يُطلق على هذا النوع من الهجمات اسم تسميم عناوين URL. غالبًا ما يتلاعب المتسللون بعنوان URL ويعدلونه عن طريق تغيير المعنى مع الحفاظ على بناء الجملة سليمًا. وبهذه الطريقة، يمكن للمهاجمين الوصول إلى خادم الويب والتحقيق فيه واسترداد المزيد من المعلومات. يحظى هذا النوع من الهجمات بشعبية كبيرة في مواقع الويب المستندة إلى CGI.

انتحال DNS

يمكن أن يؤدي انتحال خادم اسم المجال (DNS) إلى خداع الأشخاص للدخول إلى موقع ويب احتيالي وضار عن طريق التلاعب بسجلات DNS. في بعض الأحيان، قد تجد أنه سيتم إعادة توجيه موقع الويب المستهدف الخاص بك إلى صفحة جديدة تشبه تمامًا المكان الذي تريد الانتقال إليه.

ومع ذلك، قد يكون من المأزق الذي وضعه المتسللون حثك على تسجيل الدخول إلى حسابك الحقيقي والكشف عن معلومات أكثر حساسية. قد ينتهزون الفرصة لتثبيت الفيروسات أو الفيروسات المتنقلة على نظامك، مما يتسبب في بعض النتائج غير المتوقعة.

هجمات القوة الغاشمة

تعني هجمات القوة الغاشمة أن شخصًا ما، يمكن أن يكون غريبًا أو متسللًا أو معاديًا، يحاول الوصول إلى كمبيوتر الضحية من خلال تجربة جميع كلمات المرور التي يعتقد أن الضحية قد يحددها للكمبيوتر.

عادةً، قبل أن يفعلوا ذلك، سيقوم المتسللون بتتبع أي أدلة على وسائل التواصل الاجتماعي والمعلومات عبر الإنترنت الخاصة بك لاستنتاج كلمة المرور الخاصة بك. لذا، لا تكشف معلوماتك الشخصية للعامة.

أحصنة طروادة

غالبًا ما يتنكر حصان طروادة كبرنامج شرعي وغير ضار، ولكن بمجرد تنشيط الفيروس، يمكن لفيروس طروادة أن يجعل مجرمي الإنترنت يتجسسون عليك، ويسرقون بياناتك، ويدخلون إلى نظامك. إذا كنت تريد معرفة المزيد عنه، يمكنك قراءة هذا المنشور: ما هو فيروس طروادة؟ كيفية إجراء إزالة فيروس طروادة .

كيفية منع الهجمات السيبرانية؟

بعد معرفة تلك الأمثلة الشائعة للهجمات الإلكترونية، قد تتساءل عن كيفية منع الهجمات الإلكترونية بشكل فعال. هناك بعض النصائح المفيدة التي يمكنك وضعها في الاعتبار.

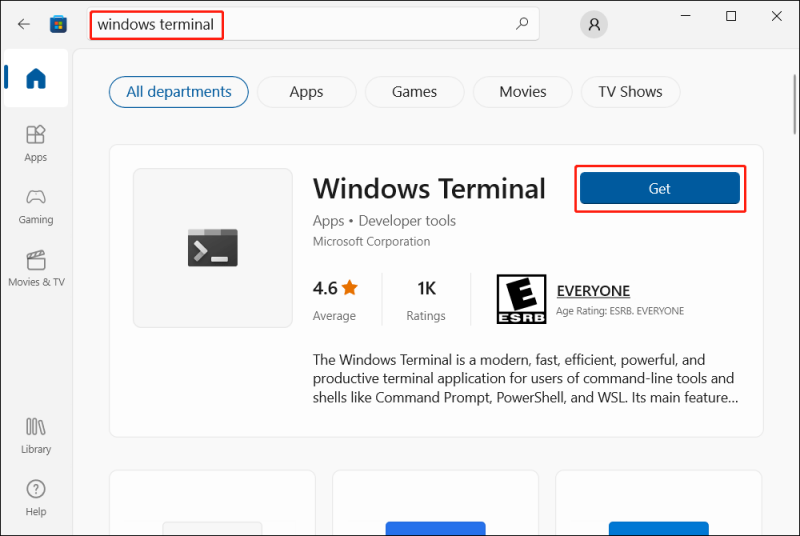

نصيحة 1: حافظ على تحديث نظام التشغيل Windows والبرامج لديك

من الضروري الحفاظ على تحديث البرامج والنظام لديك. لا يمكن للتحديثات الصادرة توفير ميزات متقدمة وجديدة فحسب، بل يمكنها أيضًا إصلاح بعض أخطاء النظام أو البرامج ومشكلات الأمان التي تم اكتشافها في الاختبارات السابقة. إذا تركت التحديث جانبًا، فيمكن للمتسللين العثور على نقاط الضعف هذه واغتنام الفرصة للتسلل إلى نظامك.

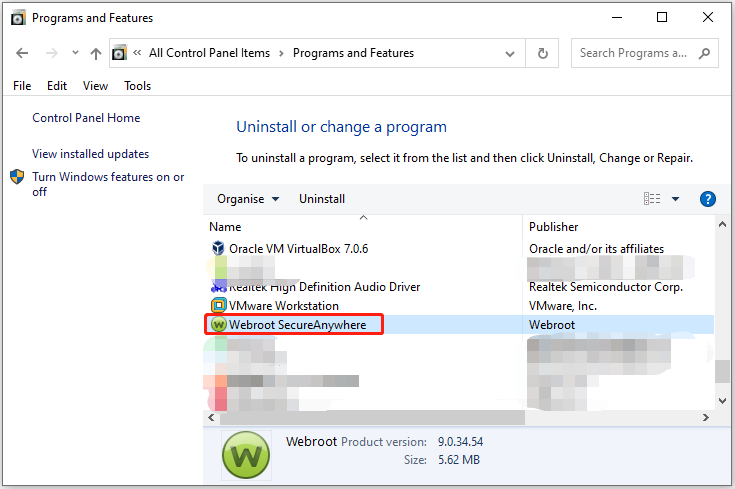

نصيحة 2: تثبيت جدار الحماية

يحتوي Windows على جدار الحماية المدمج وبرنامج مكافحة الفيروسات، ومن الأفضل أن تحافظ على الحماية الحقيقية طوال الوقت. يمكن لهذه الميزات حماية جهاز الكمبيوتر الخاص بك بشكل أفضل من الهجمات الإلكترونية. ومع ذلك، هل يكفي لحمايتك من جميع الهجمات الخارجية؟ يمكنك قراءة هذه التدوينة للمزيد من المعلومات: هل يكفي برنامج Windows Defender؟ المزيد من الحلول لحماية جهاز الكمبيوتر .

وبصرف النظر عن ذلك، يمكنك اختيار تثبيت أخرى برنامج مكافحة فيروسات موثوق به من طرف ثالث أو جدار الحماية لتقوية درع الحماية.

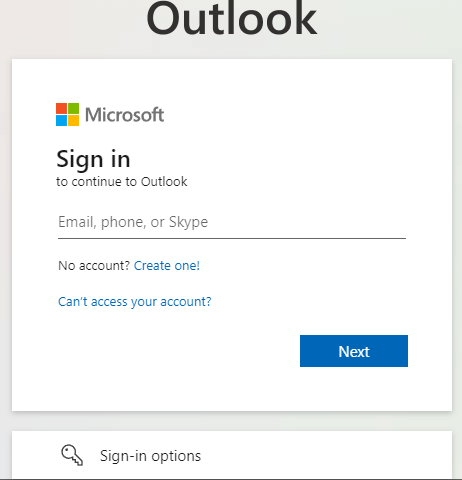

نصيحة 3: استخدم المصادقة متعددة العوامل

ما هي المصادقة متعددة العوامل (MFA)؟ إنه مكون أساسي لسياسة إدارة الهوية والوصول القوية. أثناء عملية تسجيل الدخول هذه، يتطلب MFA من المستخدمين إدخال معلومات أكثر من مجرد كلمة مرور، والتي يمكن أن تحمي البيانات الشخصية من الوصول إليها من قبل طرف ثالث غير مصرح به.

نصيحة 4: قم بعمل نسخة احتياطية من البيانات بانتظام

إنها إحدى أهم الخطوات لحماية بياناتك المهمة – قم بإجراء نسخة احتياطية منتظمة. في حالة وقوع هجمات إلكترونية، فأنت بحاجة إلى النسخ الاحتياطي للبيانات لتجنب التوقف الخطير، وفقدان البيانات، وخسارة مالية خطيرة.

سوف ينسى بعض الأشخاص إنهاء هذه المهمة ويعتقدون أنها مرهقة. لا تقلق. يمكنك الاعتماد على هذا المحترف برامج النسخ الاحتياطي – MiniTool ShadowMaker – ل ملفات النسخ الاحتياطي والمجلدات والأقسام والأقراص والنظام الخاص بك.

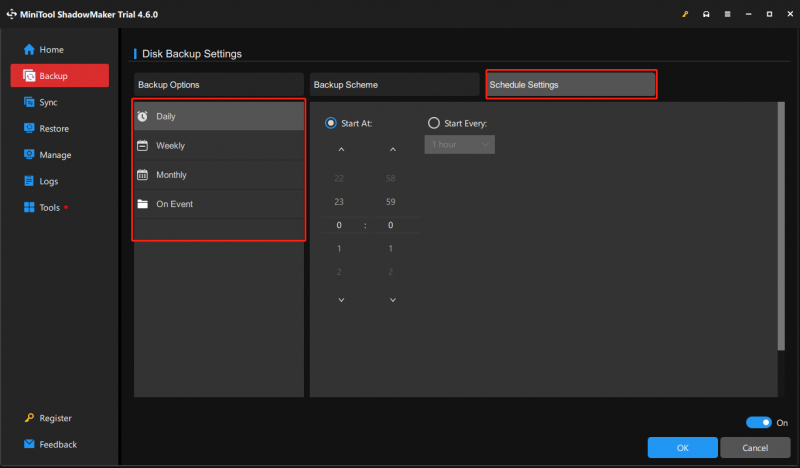

علاوة على ذلك، يجدر تجربة نظام النسخ الاحتياطي وإعدادات الجدول الزمني لتكوين ملف النسخ الاحتياطي التلقائي . يمكنك ضبط النسخ الاحتياطي التلقائي ليبدأ يوميًا أو أسبوعيًا أو شهريًا أو عند الحدث ومحاولة إجراء نسخ احتياطي تزايدي أو تفاضلي لحفظ مواردك.

قم بتنزيل هذا البرنامج وتثبيته على جهاز الكمبيوتر الخاص بك وجربه لمدة 30 يومًا مجانًا.

تجربة MiniTool ShadowMaker اضغط للتحميل 100% نظيفة وآمنة

الخطوة 1: قم بتشغيل البرنامج وانقر فوق استمر في المحاكمة للمضي قدما.

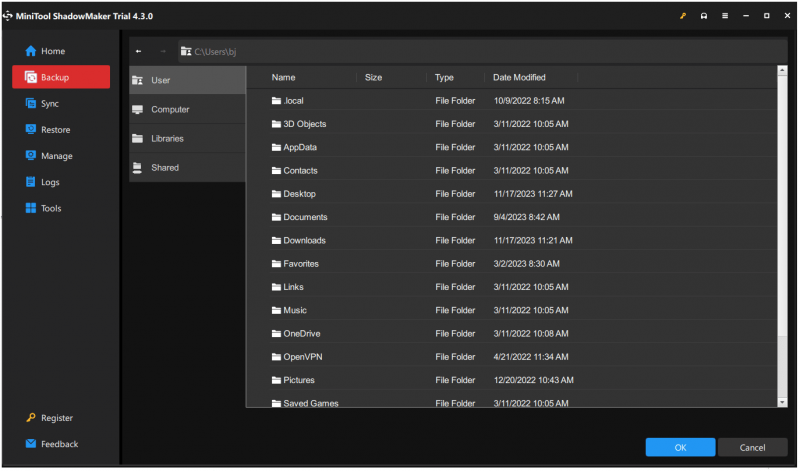

الخطوة 2: في دعم علامة التبويب، انقر فوق مصدر قسم لاختيار ما تريد نسخه احتياطيًا، ثم انتقل إلى وجهة قسم لاختيار مكان تخزين النسخة الاحتياطية، بما في ذلك المستخدم والكمبيوتر والمكتبات والمشتركة .

الخطوة 3: ثم انقر فوق خيارات ميزة لتكوين إعدادات النسخ الاحتياطي وانقر فوق اعمل نسخة احتياطية الان لبدء تشغيله فورًا بعد ضبط كل شيء.

نصيحة 5: قم بتغيير كلمات المرور القوية وإنشاءها بانتظام

من الأفضل أن تغير كلمة مرورك بانتظام وأن تستخدم كلمة مرور أقوى، مثل بعض الرموز الخاصة والأرقام المختلفة ومجموعات الكلمات. لا تستخدم بعض الأرقام المتعلقة بمعلوماتك الشخصية، مثل تاريخ الميلاد أو رقم الهاتف، حيث يسهل استنتاجها.

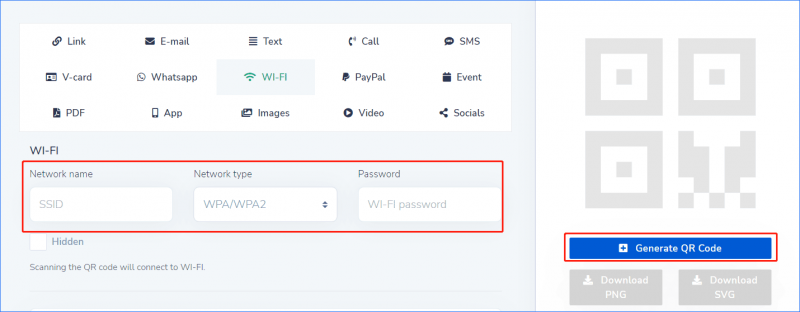

النصيحة 6: استخدم شبكة Wi-Fi الآمنة

اعتاد بعض الأشخاص على الاتصال بشبكة Wi-Fi غير معروفة في الأماكن العامة عندما يعملون في مقهى. أنها ليست آمنة على الإطلاق. يمكن أن يصاب أي جهاز عن طريق الاتصال بشبكة ويمكن بسهولة اختراق شبكة Wi-Fi العامة هذه دون قصد. عليك أن تكون حذرا.

الحد الأدنى:

ما هو الهجوم السيبراني؟ بعد قراءة هذا المنشور، قد يكون لديك صورة شاملة للهجمات السيبرانية. يعد هذا الدليل الكامل مفيدًا لمساعدتك في التمييز بين الأنواع المختلفة للهجمات الإلكترونية وإيجاد الطريقة الصحيحة لمنعها.

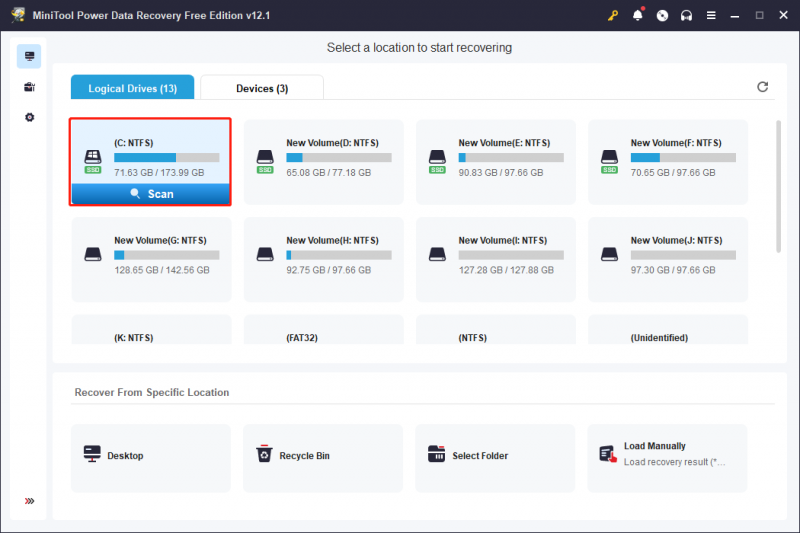

في مواجهة مشكلات الأمن السيبراني المتزايدة، أول وأهم شيء يجب عليك فعله هو إعداد خطة احتياطية لبياناتك المهمة. MiniTool ShdowMaker هو ما نوصي به. إذا كان لديك أي مشاكل مع هذه الأداة، يمكنك الاتصال بنا عبر [البريد الإلكتروني محمي] .

![الدليل الكامل - كيفية تغيير لون النص في الخلاف [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/38/full-guide-how-change-text-color-discord.png)

![جدول تخصيص الملفات (FAT): ما هو؟ (أنواعها والمزيد) [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/17/file-allocation-table.png)

![6 طرق لإصلاح خطأ قرص النظام غير الصالح في Windows 10/8/7 [نصائح MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/98/6-ways-fix-invalid-system-disk-error-windows-10-8-7.png)

![شريط مهام Windows 10 لا يعمل - كيفية الإصلاح؟ (الحل النهائي) [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/23/windows-10-taskbar-not-working-how-fix.png)

![فشل بدء تشغيل Windows Boot Manager في Windows 10 [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/58/windows-boot-manager-failed-start-windows-10.png)

![هل تحتاج إلى استعادة البيانات من Android المكدس؟ ابحث عن الحلول هنا! [نصائح MiniTool]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/69/need-recover-data-from-bricked-android.jpg)