DDoS مقابل DoS | ما هو الفرق وكيف نمنعها؟

Ddos Mqabl Dos Ma Hw Alfrq Wkyf Nmn Ha

في هذا العالم حيث يعتمد الناس أكثر على الإنترنت ، تحدث بعض الأحداث الضارة في عالم الإنترنت. يحاول المجرمون كل ما في وسعهم لاستغلال خصوصية الأشخاص وسرقة البيانات ، مثل هجمات DDoS و DoS. اليوم ، هذه المقالة حول DDoS مقابل DoS بتاريخ موقع MiniTool سوف يعرض اختلافاتهم.

مع المزيد من أنواع الهجمات الإلكترونية ، يحتاج الأشخاص إلى معرفة المزيد عنها حتى يمكن تصميم طرق محددة لهجمات الهدف. لذلك ، لمنع هذين العدوين الأقوياء - هجمات DDoS وهجمات DoS ، يجب عليك معرفة ماهيتهما.

ما هي هجمات DDoS؟

هجوم DDoS (هجوم رفض الخدمة الموزع) هو جريمة إلكترونية يقوم فيها المهاجم بإغراق الخادم بحركة مرور الإنترنت لمنع المستخدمين من الوصول إلى الخدمات والمواقع المتصلة عبر الإنترنت. في الواقع ، يشبه إلى حد كبير هجمات DoS بحيث يخطئ الكثير من الناس في هذين الهجومين.

إذا كنت تريد معرفة المزيد من التفاصيل حول هجمات DDoS ، فيمكنك الرجوع إلى هذه المقالة: ما هو هجوم DDoS؟ كيفية منع هجوم DDoS .

ما هي هجمات DoS؟

هجوم رفض الخدمة (DoS) هو نوع من هجمات الشبكة حيث يحاول المهاجم جعل جهاز أو مورد شبكة غير متاح للمستخدم المستهدف من خلال تعطيل خدمة المضيفين المتصلين بالشبكة بشكل مؤقت أو إلى أجل غير مسمى.

أنواع هجمات DoS وهجمات DDoS

على الرغم من أنها تشترك في أغراض متشابهة في مهاجمة أجهزة الكمبيوتر ، فلا يزال بإمكانك تصنيفها من خلال أساليب الهجوم المختلفة الخاصة بها. هذا فرق كبير بين هجمات DoS وهجمات DDoS. هناك ثلاثة أنواع من هجمات DoS وهجمات DoS على التوالي.

ثلاثة أنواع من هجمات DoS

هجوم الدمعة

يستغل هجوم الدمعة المعلومات الموجودة في رأس الحزمة في تنفيذ مكدس TCP / IP الذي يثق في جزء IP.

يحتوي مقطع IP على معلومات تشير إلى أي جزء من الحزمة الأصلية يحتوي عليه المقطع ، وسوف تتعطل بعض حزم TCP / IP ، مثل NT قبل Service Pack4 ، عند تلقي مقطع مزور مع إزاحات متداخلة.

عندما يتم إرسال حزمة IP عبر شبكة ، يمكن تقسيم الحزمة إلى أجزاء أصغر. يمكن للمهاجم تنفيذ هجوم دمعة عن طريق إرسال حزمتين (أو أكثر).

هجوم الفيضانات

تستغل هجمات إغراق SYN آلية المصافحة ثلاثية الاتجاهات الخاصة بـ TCP. يرسل المهاجم طلبًا إلى الطرف المهاجم باستخدام عنوان IP مزيف ، ولا تصل حزمة الاستجابة المرسلة من الطرف المهاجم إلى الوجهة مطلقًا. في هذه الحالة ، يستهلك الطرف المهاجم الموارد أثناء انتظار إغلاق الاتصال.

إذا كان هناك الآلاف من هذه الاتصالات ، فسيتم استنفاد موارد المضيف ، وبالتالي تحقيق هدف الهجوم.

هجوم تجزئة IP

يشير هجوم تجزئة IP إلى نوع من الثغرة الأمنية لإعادة تنظيم برامج الكمبيوتر. يمكنه إرسال حزم الشبكة المعدلة ، ولكن لا يمكن إعادة تنظيم شبكة الاستقبال. نظرًا لوجود عدد كبير من الحزم غير المجمعة ، تتعطل الشبكة وتستهلك جميع مواردها.

ثلاثة أنواع من هجمات DDoS

الهجمات الحجمية

يتم تنفيذ الهجمات الحجمية عن طريق قصف الخادم بكمية كبيرة من حركة المرور بحيث يتم استنفاد عرض النطاق الترددي الخاص به تمامًا.

في مثل هذا الهجوم ، يرسل الفاعل الضار طلبات إلى خادم DNS ، باستخدام عنوان IP المخادع للهدف. يرسل خادم DNS بعد ذلك استجابته إلى الخادم الهدف. عند القيام بذلك على نطاق واسع ، يمكن لطوفان استجابات DNS أن يعيث الخراب على الخادم الهدف.

هجمات البروتوكول

تعتمد هجمات بروتوكول DDoS على نقاط الضعف في بروتوكولات الاتصالات عبر الإنترنت. نظرًا لأن العديد من هذه البروتوكولات قيد الاستخدام العالمي ، فإن تغيير طريقة عملها أمر معقد وبطيء جدًا في التطبيق.

على سبيل المثال ، يعد اختطاف بروتوكول بوابة الحدود (BGP) مثالًا رائعًا على البروتوكول الذي يمكن أن يصبح أساسًا لهجوم DDoS.

الهجمات المستندة إلى تطبيقات الويب

يتكون هجوم التطبيق من وصول مجرمي الإنترنت إلى مناطق غير مصرح بها. يبدأ المهاجمون في الغالب بإلقاء نظرة على طبقة التطبيق ، بحثًا عن ثغرات التطبيق المكتوبة داخل التعليمات البرمجية.

هجمات DDoS مقابل هجمات DoS

لمقارنة هجمات DDoS بهجمات DoS ، ستوضح هذه المقالة الاختلافات في ميزاتها المهمة.

اتصال الإنترنت

يتمثل الاختلاف الرئيسي بين هجمات DoS و DDoS في أن DDoS يستخدم اتصالات إنترنت متعددة لوضع شبكة كمبيوتر الضحية في وضع عدم الاتصال بينما يستخدم DoS اتصالاً واحدًا.

سرعة الهجوم

DDoS هو هجوم أسرع مقارنة بهجوم DoS. نظرًا لأن هجمات DDoS تأتي من مواقع متعددة ، فيمكن نشرها بشكل أسرع بكثير من هجمات DoS في موقع واحد. تزيد سرعة الهجوم من صعوبة اكتشافه ، مما يعني زيادة الضرر أو حتى نتائج كارثية.

سهولة الكشف

هجمات DoS أسهل في التتبع مقارنة بهجمات DDoS. أخبرتنا نتيجة مقارنة السرعة أن هجمات DDoS تعمل بشكل أسرع من DoS ، مما يجعل من الصعب اكتشاف الهجوم.

علاوة على ذلك ، نظرًا لأن DoS يأتي من مكان واحد ، فمن الأسهل اكتشاف أصله وقطع الاتصال.

حجم حركة المرور

تسمح هجمات DDoS للمهاجم بإرسال كميات هائلة من حركة المرور إلى الشبكة الضحية. يستخدم هجوم DDoS العديد من الأجهزة البعيدة (الزومبي أو الروبوتات) ، مما يعني أنه يمكنه إرسال كميات أكبر بكثير من حركة المرور من مواقع مختلفة في وقت واحد ، مما يؤدي إلى زيادة التحميل على الخادم بسرعة بطريقة تستعصي على الاكتشاف.

طريقة التنفيذ

في هجمات DDoS ، يتم تحميل جهاز الكمبيوتر الضحية من حزمة البيانات المرسلة من مواقع متعددة ؛ في هجمات DoS ، يتم تحميل جهاز الكمبيوتر الضحية من حزمة البيانات المرسلة من مكان واحد.

تعمل هجمات DDoS على تنسيق عدة مضيفين مصابين ببرامج ضارة (روبوتات) لإنشاء شبكة بوت يديرها خادم أوامر وتحكم (C&C). في المقابل ، تستخدم هجمات DoS عادةً نصوصًا أو أدوات لتنفيذ هجمات من جهاز واحد.

أيهما أخطر؟

وفقًا للمقارنة أعلاه بين هجمات DDoS وهجمات DoS ، من الواضح أن هجمات DDoS تتجاوز في العديد من الجوانب ، مما يجعل هجمات DDoS مشكلة أكثر صعوبة حتى الآن.

تعتبر هجمات DDoS و DoS خطيرة ويمكن أن يؤدي أي منها إلى مشكلة إيقاف تشغيل خطيرة. لكن هجمات DDoS أكثر خطورة من هجمات DoS لأن الأولى يتم إطلاقها من أنظمة موزعة بينما يتم تنفيذ الأخير من نظام واحد.

إذا كنت تريد معرفة كيفية تحديد ما إذا كنت تتعرض لهجمات DDoS أو هجمات DoS. هناك بعض الإشارات التي قد تكتشفها.

- أداء شبكة بطيء غير مرئي.

- رفض الخدمة من قبل إحدى الخصائص الرقمية.

- فقدان غير معروف لاتصال الشبكة بالأجهزة الموجودة على نفس الشبكة.

- أي توقف مفاجئ أو مشاكل في الأداء.

لماذا تحدث هجمات DoS و DDoS؟

التماس المنافع

تنشأ معظم الأنشطة الإجرامية الإلكترونية من السعي وراء الفوائد. على الإنترنت ، هناك كنز خاص له جاذبية كبيرة للمجرمين - الأصول الافتراضية. مع العديد من الهجمات ، ستتعطل بعض مواقع التجارة الإلكترونية وما هو أكثر خطورة هو الخسائر الاقتصادية.

إلى جانب ذلك ، تعتبر خصوصية الأشخاص أيضًا أحد الأصول المربحة. يمكن بيعها للشركات المحتاجة ، مثل منصات التسوق أو شركات الخدمات الأخرى.

المعتقدات الأيديولوجية

بالنسبة لهؤلاء المتسللين ، فإن ما يريدونه ليس الاستفادة بل إظهار دعمهم السياسي أو معارضتهم. سوف يستهدفون السياسيين أو الجماعات السياسية أو غيرها من المنظمات الحكومية وغير الحكومية لأن معتقداتهم الأيديولوجية تختلف في إغلاق موقع على شبكة الإنترنت.

الحرب السيبرانية

عندما يدعي بعض الأشخاص معارضتهم السياسية بهذه الطريقة العدوانية ، فإن الأشخاص الذين لديهم دعم سياسي مختلف سوف يقاومون بنفس الطريقة ، مما يؤدي بالتالي إلى اندلاع حرب إلكترونية. عادة ، يتم محاولة أنواع مختلفة من هجمات DDoS من قبل المسلحين والإرهابيين لأغراض سياسية أو عسكرية.

المنافسون الخبثاء

من أجل المصلحة الشخصية ، سيتخذ بعض المنافسين إجراءات خبيثة لمهاجمة منافسيهم وتستخدم هجمات DDoS بشكل شائع في الحروب التجارية.

يمكن أن تؤدي هجمات DDoS إلى تعطل شبكة المؤسسة ، حيث يمكن للمنافسين سرقة عملائهم خلالها.

كيف تمنع هجمات DDoS و DoS؟

الآن بعد أن تعرفت على هجمات DoS vs DDoS ، قد تتساءل عما إذا كانت هناك أي طرق متاحة مستخدمة للاحتياط. لمنع هجمات DDoS وهجمات DoS ، يمكنك القيام بما يلي.

- إنشاء حماية DDoS متعددة الطبقات.

- تطبيق جدران الحماية الخاصة بتطبيق الويب.

- تعرف على أعراض النوبة.

- ممارسة المراقبة المستمرة لحركة مرور الشبكة.

- الحد من البث الشبكي.

- لديك فائض في الخادم.

بصرف النظر عن ذلك ، يجدر التأكيد على أهمية النسخ الاحتياطي. مهما كانت هجمات DDoS أو هجمات DoS ، فإنها يمكن أن تؤدي إلى بطء أداء الإنترنت ، وإغلاق موقع الويب ، وتعطل النظام ، وما إلى ذلك فقط إذا قمت بإعداد نسخة احتياطية للنظام في أقراص خارجية أخرى ، يمكن استعادة النظام قريبًا.

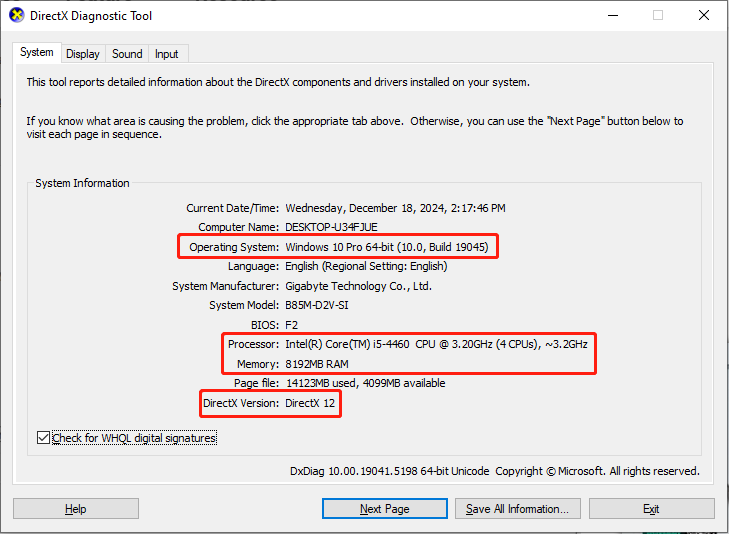

في هذا الطريق، MniTool ShadowMaker يمكنه تلبية مطالبك ويتم تعيين الميزات الأخرى المتاحة لتحسين تجربة النسخ الاحتياطي. يمكنك عمل نسخة احتياطية مجدولة (يومية ، أسبوعية ، شهرية ، عند الحدث) ونظام النسخ الاحتياطي ( نسخ احتياطي كامل ، نسخ احتياطي تزايدي ، نسخ احتياطي تفاضلي ) لراحتك.

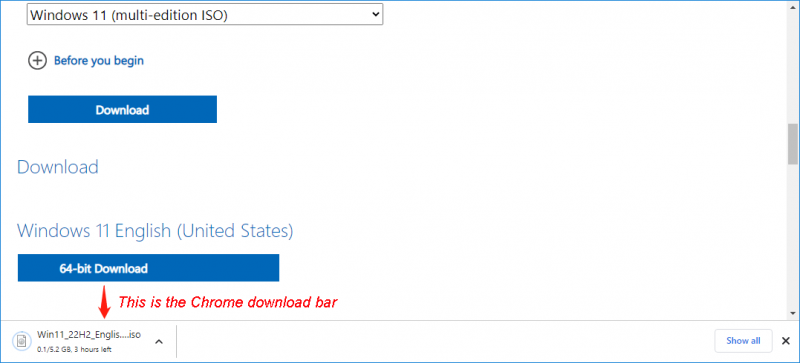

انتقل إلى تنزيل هذا البرنامج وتثبيته ويمكنك الاستمتاع بإصدار تجريبي مجاني لمدة 30 يومًا.

الخطوة 1: افتح MiniTool ShadowMaker وانقر فوق حافظ على التجربة لدخول البرنامج.

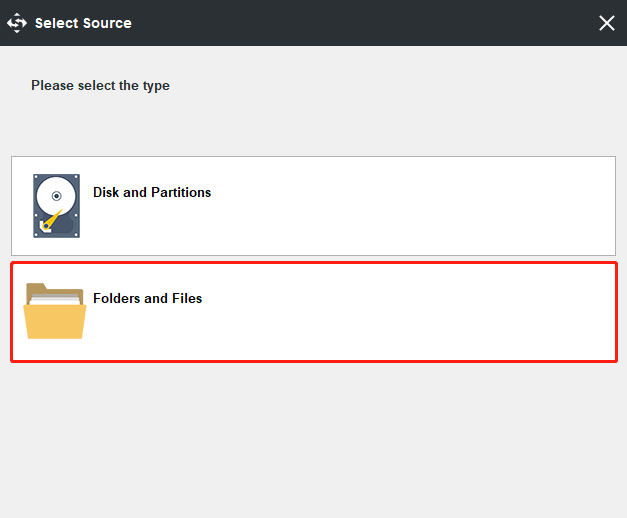

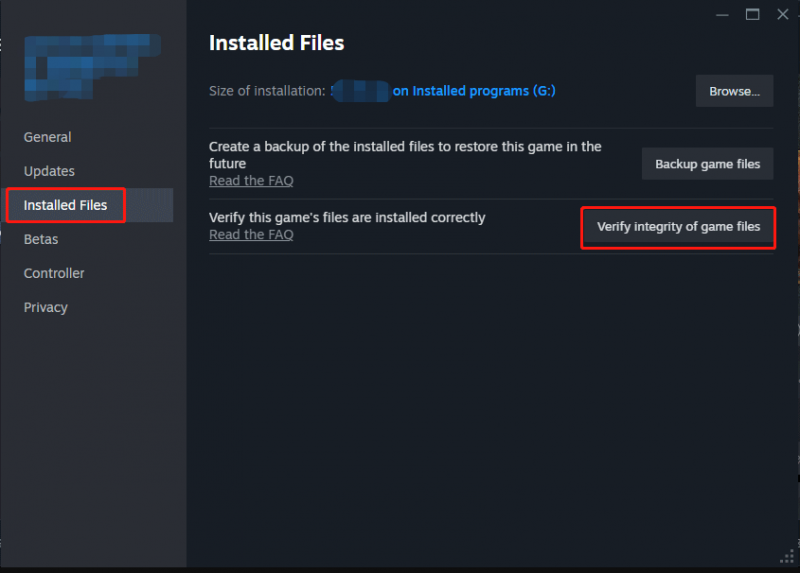

الخطوة 2: اذهب إلى دعم علامة التبويب و نظام تم اختياره كمصدر. إذا كنت تريد التغيير إلى أهداف النسخ الاحتياطي الأخرى - القرص والقسم والمجلد والملف - أو وجهات النسخ الاحتياطي الأخرى - فإن ملف مجلد حساب المسؤول و مكتبات و الحاسوب ، و مشترك ، يمكنك النقر فوق مصدر أو المكان المقصود قسم وإعادة تحديدها.

الخطوة 3: لإنهاء النسخ الاحتياطي ، تحتاج إلى النقر فوق ملف اعمل نسخة احتياطية الان خيار لبدء العملية على الفور أو ملف النسخ الاحتياطي لاحقًا خيار لتأخير النسخ الاحتياطي. مهمة النسخ الاحتياطي المؤجل على يدير صفحة.

الحد الأدنى:

يمكن لجميع الهجمات الإلكترونية أن تجعل فقدان البيانات أو التطفل على خصوصيتك أمرًا ممكنًا ، وهو أمر يصعب منعه. ومع ذلك ، لتجنب حدوث موقف أكثر خطورة ، يمكنك عمل خطة احتياطية لجميع بياناتك المهمة. قدمت هذه المقالة حول DDoS vs DoS هجومين شائعين. آمل أن يتم حل مشكلتك.

إذا واجهت أي مشاكل عند استخدام MiniTool ShadowMaker ، يمكنك ترك رسالة في منطقة التعليق التالية وسنقوم بالرد في أقرب وقت ممكن. إذا كنت بحاجة إلى أي مساعدة عند استخدام برنامج MiniTool ، يمكنك الاتصال بنا عبر [بريد إلكتروني محمي] .

أسئلة متكررة حول DDoS مقابل DoS

هل يمكنك DDoS بجهاز كمبيوتر واحد؟نظرًا لصغر حجمها وطبيعتها الأساسية ، فإن هجمات ping-of-death عادةً ما تعمل بشكل أفضل ضد الأهداف الصغيرة. على سبيل المثال ، يمكن للمهاجم استهداف جهاز كمبيوتر واحد أو جهاز توجيه لاسلكي. ومع ذلك ، لكي يكون هذا ناجحًا ، يجب على المتسلل الضار أولاً اكتشاف عنوان IP الخاص بالجهاز.

ما تكلفة هجمات DDoS؟في الإيرادات والبيانات المفقودة ، يمكن أن تتصاعد تكلفة هجوم DDoS على عملك التقني أو عمل عميلك بسرعة. ينفق متوسط الأعمال الصغيرة والمتوسطة الحجم 0.000 لكل هجوم.

ما هما مثالان على هجمات DoS؟هناك طريقتان عامتان لهجمات DoS: خدمات الإغراق أو تعطل الخدمات. تحدث هجمات الفيضانات عندما يتلقى النظام الكثير من حركة المرور بحيث لا يتمكن الخادم من تخزينها مؤقتًا ، مما يؤدي إلى إبطائها والتوقف في النهاية. تشمل هجمات الفيضانات الشائعة هجمات Buffer overflow - وهي أكثر هجمات DoS شيوعًا.

ما هي مدة هجمات DDoS؟يمكن أن يختلف هذا النوع من الهجمات المتفرقة في الطول ، من الإجراءات قصيرة المدى التي تستمر لبضع دقائق إلى الضربات الأطول التي تتجاوز ساعة. وفقًا لتقرير DDoS Threat Landscape Report 2021 الصادر عن شركة Telia Carrier السويدية ، فإن متوسط الهجمات الموثقة يبلغ 10 دقائق.

![كيفية تسجيل الخروج من OneDrive | دليل خطوة بخطوة [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/02/how-sign-out-onedrive-step-step-guide.png)

![حلان لتحديث Windows 10 دون فقد البرامج [نصائح MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/72/two-solutions-refresh-windows-10-without-losing-programs.png)

![ما هي فتحة M.2 وما هي الأجهزة التي تستخدم فتحة M.2؟ [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/44/what-is-an-m-2-slot.jpg)

![لن يتم إغلاق 8 حلول مفيدة لإصلاح Windows 10 [نصائح MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/98/8-useful-solutions-fix-windows-10-won-t-shut-down.jpg)

![كيفية نسخ مسار الملف على نظام التشغيل Windows 10 11؟ [خطوات مفصلة]](https://gov-civil-setubal.pt/img/news/FE/how-to-copy-file-path-on-windows-10-11-detailed-steps-1.png)

![لا يمكن فتح PDF؟ كيفية إصلاح خطأ عدم فتح ملفات PDF [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/10/cant-open-pdf-how-fix-pdf-files-not-opening-error.png)

![5 حيل لإصلاح مراوح وحدة معالجة الرسومات لا تدور / تعمل GeForce GTX / RTX [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/33/5-tricks-fix-gpu-fans-not-spinning-working-geforce-gtx-rtx.jpg)

![كيفية منع Chrome من حظر التنزيلات (دليل 2021) [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/15/how-stop-chrome-from-blocking-downloads.png)

![كيفية حذف Virtual Drive Windows 10 - 3 طرق [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/89/how-delete-virtual-drive-windows-10-3-ways.png)

![إصلاح خطأ المكتب 'هناك مشاكل في حسابك' [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/90/fix-there-are-problems-with-your-account-office-error.png)