[شرح] القبعة البيضاء مقابل القبعة السوداء - ما هو الفرق

Shrh Alqb T Albyda Mqabl Alqb T Alswda Ma Hw Alfrq

عند مواجهة جميع أنواع قنوات القرصنة ، يكون الأشخاص دائمًا في حيرة مما يجب عليهم فعله. على سبيل المثال ، هل تعرف شيئًا عن White Hat و Black Hat؟ إنها ليست شيئًا يتعلق بزخارف القماش ولكن تكنولوجيا المعلومات. لمزيد من المعلومات ، المقالة حول القبعة البيضاء مقابل القبعة السوداء على موقع MiniTool سوف يكشف عنها.

بادئ ذي بدء ، سواء كان القبعة البيضاء أو القبعة السوداء ، كلاهما يستخدم لتصنيف المتسللين ، المستوحى من الأفلام الغربية المبكرة ، حيث يمكن التعرف على الأبطال من خلال القبعات البيضاء التي كانوا يرتدونها والأشرار من خلال قبعاتهم السوداء.

لذلك ، يمكنك بسهولة معرفة أنه لا يتم اعتبار جميع المتسللين على أنهم أعداء ضارون. يتم تصنيف الفئة الرئيسية للمتسللين إلى ثلاثة أنواع - متسللي White Hat و Black Hat Hackers و Gray Hat ، حيث يمكنك أيضًا التمييز من خلال دوافعهم - المتسللين الأخلاقيين والمتسللين الخبيثين وليس المتسللين الخبيثين ولكن ليس دائمًا المتسللين الأخلاقيين.

لذلك ، لمعرفة الفرق بين White Hat و Black Hat ، يمكنك البدء بتعريفاتهما ومبادئ العمل.

ما هي القبعة البيضاء؟

يشير المصطلح السيبراني - White Hat hacker إلى مبرمج يتخذ موقع المتسلل ويهاجم نظامه أو نظامها للتحقق من الثغرات الأمنية. إنهم يفعلون ذلك بنفس الطريقة التي يستخدمها المتسللون (يشار إليهم عادة باسم قراصنة Black Hat) لتعطيل الهجمات ، لكنهم يفعلون ذلك للحفاظ على الأمن.

عادة ما يكون لديهم خبرة عالية المهارة ومعرفة مهنية للعثور على نقاط الضعف في نظام ولكنهم مختلفون عن متسلل Black Hat ، فهم مرخصون أو معتمدون لاختراق الشبكات التنظيمية وأنظمة الكمبيوتر بحيث يمكن الكشف عن نقاط الضعف في أنظمة الأمان وهم قادرون لإيجاد طريقهم لحمايتهم من الهجمات الخارجية وخروقات البيانات.

العديد من الشركات والحكومات تموت من أجل هؤلاء المهنيين لتكثيف الجدران الدفاعية الخاصة بهم. غالبًا ما يحصل قراصنة القبعة البيضاء هؤلاء على رواتب عالية ويمكنهم أيضًا العمل من أجل المصلحة الشخصية.

ما هي القبعة السوداء؟

غالبًا ما يستخدم قراصنة Black Hat مهاراتهم لسرقة موارد أشخاص آخرين على الشبكة أو اختراق البرامج المدفوعة من أجل الربح. على الرغم من أنه من وجهة نظرهم بسبب التكنولوجيا ، فإن هذا السلوك غالبًا ما يعطل نظام السوق بأكمله أو يسرب خصوصية الآخرين.

يمكنهم اختراق الأنظمة ، وسرقة المعلومات ، والتلاعب بالبيانات ، وتعريض الأمان للخطر ، ويمكن أن تتراوح هجماتهم من انتشار البرامج الضارة البسيطة إلى استغلال الثغرات الأمنية المعقدة وسرقة البيانات.

القبعة البيضاء مقابل القبعة السوداء

القبعة البيضاء مقابل نوايا القبعة السوداء

دوافعهم هي الاختلاف الأكبر بين قراصنة White Hat و Black Hat.

كما ذكرنا من قبل ، للتعرف بشكل أفضل على أعدائك وشركائك ، تم تقسيم المتسللين إلى متسللين أخلاقيين ومتسللين ضارين ، مما يعني أن بعضهم يقوم بهجمات النظام لأسباب وجيهة وصالحة ولكن بعضها لتحقيق مكاسب مالية أو مصلحة سياسية أو انتقام خبيث .

خلاف ذلك ، على الرغم من أنهم يستخدمون نفس القنوات لشن هجوم ، طالما تمت الموافقة على الإجراء من قبل المهاجم ، يمكن أن يبدو المهاجم قانونيًا وأخلاقيًا.

يتم قبول القرصنة الأخلاقية من خلال الاعتراف الاجتماعي ، المعروف باسم 'المدافعون عن أمن المعلومات' ، و 'الأوصياء' على عالم الإنترنت ، والعمود الفقري الذي لا غنى عنه لسياق 'الإنترنت +' ؛ ينتمي قرصنة القبعة السوداء إلى حدث غير قانوني بسبب قواعده الاجتماعية المزعجة.

تقنيات القبعة البيضاء مقابل القبعة السوداء

على الرغم من أن قراصنة White Hat و Black Hat كلاهما يهدفان إلى مهاجمة الأنظمة والعثور على نقاط الضعف في نظام الأمان ، إلا أن الأساليب والأساليب مختلفة.

القبعة البيضاء القرصنة

1. الهندسة الاجتماعية

تدور الهندسة الاجتماعية حول خداع الضحايا والتلاعب بهم للقيام بشيء لا ينبغي عليهم القيام به ، مثل إجراء التحويلات البرقية ، ومشاركة بيانات اعتماد تسجيل الدخول ، وما إلى ذلك.

2. اختبار الاختراق

يهدف اختبار الاختراق إلى الكشف عن نقاط الضعف والضعف في دفاعات المؤسسة ونقاط النهاية بحيث يمكن تصحيحها.

3. الاستطلاع والبحث

يتضمن ذلك إجراء بحث حول المنظمة للعثور على نقاط الضعف في البنية التحتية المادية وتكنولوجيا المعلومات. الهدف هو الحصول على معلومات كافية لتحديد طرق تجاوز الضوابط والآليات الأمنية بشكل قانوني دون كسر أو تدمير أي شيء.

4. البرمجة

يبتكر قراصنة القبعة البيضاء مواضع جذب للشراك الخداعية التي تغري مجرمي الإنترنت لتشتيت انتباههم والحصول على معلومات قيمة عن مهاجميهم.

5. استخدام مجموعة متنوعة من الأدوات الرقمية والمادية

يمكنهم تثبيت الروبوتات والبرامج الضارة الأخرى والوصول إلى الشبكة أو الخوادم.

بلاك هات هاكينج

تتطور تقنيات قراصنة القبعة السوداء باستمرار ولكن أساليب الهجوم الرئيسية لن تتغير كثيرًا. فيما يلي قائمة بأساليب القرصنة التي قد تواجهها.

1. هجمات التصيد

التصيد الاحتيالي هو نوع من هجمات الأمن السيبراني ترسل خلاله الجهات الخبيثة رسائل تتظاهر بأنها شخص أو كيان موثوق به.

2. هجمات DDoS

هجوم DDoS هو محاولة لتعطل خدمة عبر الإنترنت عن طريق إغراقها بحركة مرور متولدة صناعياً. لمعرفة المزيد من التفاصيل حول هجمات DDoS ، يرجى الرجوع إلى هذه المقالة: ما هو هجوم DDoS؟ كيفية منع هجوم DDoS .

3. فيروس طروادة

فيروس حصان طروادة هو نوع من البرامج الضارة التي تخفي محتواها الحقيقي ، متخفية في صورة برامج مجانية ، أو مقاطع فيديو ، أو موسيقى ، أو تظهر كإعلانات مشروعة ، لخداع المستخدم ليعتقد أنه ملف غير ضار.

4. تشمل بعض الأساليب الشائعة الأخرى ما يلي:

- القنابل المنطقية

- كيلوغينغ

- برامج الفدية

- وهمية W.A.P.

- القوة الغاشمة

- هجمات التبديل

- سرقة ملفات تعريف الارتباط

- هجوم الطعم

مبادئ عمل القبعة البيضاء مقابل القبعة السوداء

بصرف النظر عن دوافع وتقنيات العمل الخاصة بهم ، يمكنك التمييز بينهم من خلال مبادئ العمل الخاصة بهم.

قراصنة القبعة البيضاء

هناك خمس مراحل لقراصنة القبعة البيضاء:

المرحلة 1: البصمة

البصمة هي تقنية لجمع أكبر قدر ممكن من المعلومات حول نظام الكمبيوتر المستهدف والبنية التحتية والشبكة لتحديد فرص اختراقها. إنها واحدة من أكثر الطرق فعالية لتحديد نقاط الضعف.

المرحلة 2: المسح

بعد جمع المعلومات المطلوبة ، سيبدأ المتسللون في الوصول إلى الشبكة والبحث عن المعلومات ، مثل حسابات المستخدمين وبيانات الاعتماد وعناوين IP.

المرحلة 3: الوصول

هذه المرحلة حيث يقوم المهاجم باختراق النظام / الشبكة باستخدام أدوات أو طرق مختلفة. بعد الدخول في نظام ، يجب عليه زيادة امتيازه إلى مستوى المسؤول حتى يتمكن من تثبيت التطبيق الذي يحتاجه أو تعديل البيانات أو إخفاء البيانات.

المرحلة 4: الحفاظ على الوصول

إنها العملية التي تمكن المتسلل بالفعل من الوصول إلى النظام. بعد الحصول على حق الوصول ، يقوم المتسلل بتثبيت بعض الأبواب الخلفية للدخول إلى النظام عندما يحتاج إلى الوصول إلى هذا النظام المملوك في المستقبل.

المرحلة الخامسة: التحليل

تحليل الضعف هو إجراء للتحقق من جميع نقاط الضعف في الأنظمة وأجهزة الكمبيوتر وأدوات النظام البيئي الأخرى. يساعد تحليل الثغرات في تحليل الثغرات والتعرف عليها وتصنيفها.

إنه يساعد في تحديد وتقييم تفاصيل التهديد ، مما يمكننا من الحفاظ على قرار لحمايتهم من المتسللين.

قراصنة القبعة السوداء

- قم بإنشاء وإطلاق البرامج الضارة وهجمات DDoS لتعطيل العمليات وإحداث فوضى عامة وتدمير.

- قم بإنشاء ملفات تعريف وهمية على وسائل التواصل الاجتماعي للأشخاص الذين تثق بهم من أجل التلاعب بك للكشف عن معلومات سرية أو مصرفية.

- سرقة بيانات المستخدم من خلال اختراق قواعد البيانات المتسربة.

- نشر البرامج الضارة أو الاحتيال على الأشخاص باستخدام هجمات التصيد الاحتيالي.

- ابحث باستمرار عن نقاط الضعف من أجل إيجاد طرق لاستغلالها لتحقيق مكاسب شخصية.

- تثبيت برامج التجسس على أجهزة أهدافهم لابتزاز الضحايا.

كيف تحمي نفسك من قراصنة القبعة السوداء؟

لا تدخل إلى البيانات الشخصية أو المالية باستخدام شبكة Wi-Fi عامة

أكبر تهديد لأمن Wi-Fi المجاني هو قدرة المتسلل على وضع نفسه بينك وبين نقطة الاتصال. لذا بدلاً من التحدث مباشرة مع نقطة الاتصال ، فأنت ترسل معلوماتك إلى المخترق ، الذي ينقلها بعد ذلك.

قم بإيقاف تشغيل الميزات التي لا تحتاج إليها

بصرف النظر عن شبكة Wi-Fi الخاصة بك ، فإن أي ميزة يمكن أن تكون جسرًا بينك وبين المتسللين تعتبر خطيرة ، مثل GPS و Bluetooth وبعض التطبيقات. يمكنك تشغيلها فقط عندما تحتاج إليها.

اختر تطبيقاتك بحكمة

تعد التطبيقات قناة شائعة لإخفاء الرموز الضارة. لتجنب ذلك ، من الأفضل تنزيل البرامج وتثبيتها من مواقع الويب الجديرة بالثقة في حالة جلب بعض الروابط لك فيروسات خطيرة وبرامج مرفقة.

إلى جانب ذلك ، تذكر فقط تحديث تطبيقاتك بانتظام وفي الوقت المناسب وإزالة تلك البرامج غير الضرورية.

استخدم كلمة مرور أو رمز قفل أو تشفير.

- استخدم مدير كلمات مرور مشفر حسن السمعة.

- تأكد من أن كلمات المرور تتكون من ثمانية أحرف على الأقل ، مع مزيج من الأحرف الكبيرة والصغيرة ، وتضمين أرقامًا أو أحرفًا أخرى.

- استخدم ميزة تشفير التخزين.

- اضبط شاشتك على مهلة بعد خمس دقائق أو أقل.

قم بنسخ بياناتك احتياطيًا مقدمًا

بعد دراسة الفرق بين White Hat و Black Hat ، لديك صورة عامة لما هما عليهما وكيفية التمييز بينهما. ومع ذلك ، على الرغم من عرض الصورة والكشف عن خطة احترازية ، فإن كل التفاصيل التي تم تجاهلها يمكن أن تتيح لك أن تصبح هدفًا مكشوفًا أمام المتسللين.

لتقليل خسارتك ومنع تعطل النظام أو الكوارث الخطيرة الأخرى التي يتسبب فيها المتسللون ، يمكن أن يكون إعداد خطة نسخ احتياطي دائمًا هو الملاذ الأخير لاستعادة بياناتك المفقودة. كرست MiniTool ShadowMaker نفسها لهذا المجال لسنوات وشهدت إنجازات وإنجازات أكبر.

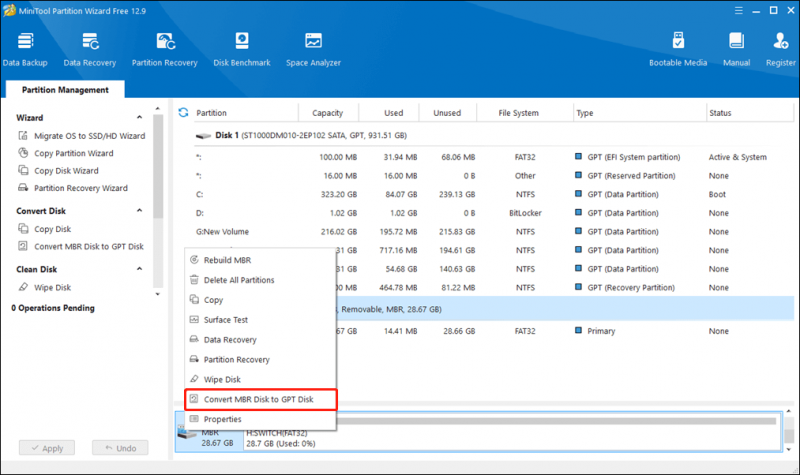

للنسخ الاحتياطي باستخدام MiniTool ShadowMaker ، تحتاج إلى تنزيل البرنامج وتثبيته أولاً وستحصل على نسخة تجريبية مجانية لمدة 30 يومًا.

الخطوة 1: انقر فوق حافظ على التجربة للدخول إلى البرنامج والتبديل إلى دعم التبويب.

الخطوة 2: انقر فوق مصدر في النافذة المنبثقة ، يمكنك اختيار محتوى النسخ الاحتياطي بما في ذلك النظام والقرص والقسم والمجلد والملف. افتراضيًا ، تم تعيين النظام كمصدر نسخ احتياطي بالفعل.

الخطوة 3: اذهب إلى المكان المقصود حيث يمكنك رؤية أربعة خيارات تحتوي على ملف مجلد حساب المسؤول و مكتبات و الحاسوب ، و مشترك . ثم اختر مسار وجهتك. ثم انقر فوق نعم لحفظ التغييرات الخاصة بك.

الخطوة 4: انقر فوق اعمل نسخة احتياطية الان خيار لبدء العملية على الفور أو ملف النسخ الاحتياطي لاحقًا خيار لتأخير النسخ الاحتياطي. مهمة النسخ الاحتياطي المؤجل على يدير صفحة.

إلى جانب ذلك ، مع MiniTool ShadowMaker ، يمكنك مزامنة ملفاتك أو نسخ القرص. الخدمات التي يمكنك الاستمتاع بها هي أكثر من مجرد نسخ احتياطي. من الوظائف المفيدة - استعادة عالمية - يمكن أن يساعدك في حل مشكلة عدم التوافق إذا كنت ترغب في استعادة نظام على أجهزة كمبيوتر أخرى.

الحد الأدنى:

في معظم الحالات ، يكون من الصعب منع جميع أحداث القرصنة تمامًا إذا كنت معرضًا لخطر كبير يتمثل في كشف بياناتك المهمة والقيمة للخارج والتي يمكن العثور عليها بسهولة في هذا العالم المتصل بالإنترنت. على أي حال ، يمكن أن تساعدك بعض الطرق في تقليل الخسارة ويمكن أن تكون خطة النسخ الاحتياطي هي الملاذ الأخير.

إذا واجهت أي مشاكل عند استخدام MiniTool ShadowMaker ، يمكنك ترك رسالة في منطقة التعليق التالية وسنقوم بالرد في أقرب وقت ممكن. إذا كنت بحاجة إلى أي مساعدة عند استخدام برنامج MiniTool ، يمكنك الاتصال بنا عبر [بريد إلكتروني محمي] .

أسئلة وأجوبة القبعة البيضاء مقابل القبعة السوداء

هل القبعات البيضاء قانونية؟القبعات البيضاء تستحق الاحترام القانوني. لكن يمكن أن تتعرض القبعات البيضاء أيضًا للتعرض القانوني والضعف أمام الدعاوى القضائية ، حتى عندما يخترقون الأنظمة بنية حسنة ، لكنهم يفعلون ذلك بشكل أساسي غير مرغوب فيه أو غير مدعو إليه في سياق مشاركة تعاقدية رسمية من قبل مدير المدرسة.

ما هي أنواع المخترقين الثلاثة؟هناك ثلاثة أنواع معروفة من المتسللين في عالم أمن المعلومات: القبعات السوداء ، والقبعات البيضاء ، والقبعات الرمادية. وُلدت هذه الأوصاف الملونة للقبعات عندما حاول المتسللون تمييز أنفسهم وفصل المتسللين الجيدين عن السيئين.

هل قراصنة القبعة البيضاء يتقاضون رواتبهم؟إن شهادة CEH عبارة عن أوراق اعتماد محايدة للبائع ، كما أن الطلب على المحترفين الحاصلين على شهادة CEH مرتفع. متوسط الراتب للمتسلل الأخلاقي أعلى بقليل من 000 ، وفقًا لـ PayScale ، ويمكن أن يصل النطاق الأعلى إلى أكثر من 0.000.

كيف يربح قراصنة القبعة السوداء المال؟هناك عدة طرق لكسب المال مثل قبعة سوداء. بعضهم قراصنة مأجورون ؛ مرتزقة عبر الإنترنت. تشمل الطرق الأخرى سرقة معلومات بطاقة الائتمان من الضحايا ، أو بيع الأرقام على شبكة الإنترنت المظلمة ، أو استخدام جهاز الضحية لتعدين العملات المشفرة.

![Xbox One يستمر في تسجيل خروجي: كيفية إصلاحه؟ [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/39/xbox-one-keeps-signing-me-out.png)

![مقدار مساحة التخزين المطلوبة لقاعدة بيانات القرص الديناميكي [نصائح MiniTool]](https://gov-civil-setubal.pt/img/disk-partition-tips/77/how-much-storage-is-required.jpg)

![كيفية إصلاح خطأ 'تحطم برنامج تشغيل الفيديو وتم إعادة تعيينه'؟ [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/84/how-fix-video-driver-crashed.png)

![[11 طريقة] كيفية إصلاح خطأ Ntkrnlmp.exe BSOD لنظام التشغيل Windows 11؟](https://gov-civil-setubal.pt/img/backup-tips/50/how-fix-ntkrnlmp.png)

![كيفية تغيير موقع النسخ الاحتياطي لـ Windows / iTunes على نظام التشغيل Windows 10؟ [نصائح MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/73/how-change-windows-itunes-backup-location-windows-10.png)

![12 طريقة لإصلاح خطأ الشاشة الزرقاء المتصل السيئ في Windows 10/8/7 [نصائح MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/16/12-ways-fix-bad-pool-caller-blue-screen-error-windows-10-8-7.jpg)

![كيفية فتح ملفات PSD (بدون فوتوشوب) | Convert PSD File Free [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/39/how-open-psd-files-convert-psd-file-free.png)

![هل تعديل Twitch لا يتم تحميله؟ احصل على الطرق الآن! [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/36/is-twitch-mods-not-loading.jpg)