ما هو هجوم DDoS؟ كيف تمنع هجوم DDoS؟

Ma Hw Hjwm Ddos Kyf Tmn Hjwm Ddos

تحدث هجمات DDoS وهجمات DoS بشكل عام على الإنترنت ، لكن التعريفات غامضة والعديد من متصفحي الإنترنت يتجاهلون دائمًا ضررهم. لحماية أمان شبكتك بشكل أفضل ، يمكنك قراءة هذه المقالة على موقع MiniTool سيقدم لك كيفية منع هجوم DDoS وما هو هجوم DDoS.

ما هو هجوم DDoS؟

بادئ ذي بدء ، ما هو هجوم DDoS؟ هجوم DDoS هو هجوم إلكتروني مصمم للتأثير على توفر نظام مستهدف ، مثل موقع ويب أو تطبيق ، للمستخدمين النهائيين الشرعيين.

كالعادة ، سينشئ المهاجم عددًا كبيرًا من الحزم أو الطلبات التي تطغى في النهاية على النظام المستهدف. يستخدم المهاجم عدة مصادر مخترقة أو خاضعة للرقابة لإنشاء هجوم DDoS.

يؤدي الارتفاع المفاجئ في الرسائل أو طلبات الاتصال أو الحزم إلى إرباك البنية التحتية للهدف ويؤدي إلى إبطاء النظام أو تعطله.

أنواع هجوم DDoS

تستهدف أنواع مختلفة من هجمات DDoS مكونات مختلفة متصلة بالشبكة. لفهم كيفية عمل هجمات DDoS المختلفة ، من الضروري معرفة كيفية إعداد اتصالات الشبكة.

تتكون اتصالات الشبكة على الإنترنت من العديد من المكونات أو 'الطبقات' المختلفة. مثل وضع الأساس لبناء منزل ، فإن كل خطوة في النموذج تخدم غرضًا مختلفًا.

بينما تتضمن جميع هجمات DDoS تقريبًا إغراق الجهاز أو الشبكة المستهدفة بحركة المرور ، يمكن تقسيم الهجمات إلى ثلاث فئات. قد يستخدم المهاجم واحدًا أو أكثر من وسائل الهجوم المختلفة أو قد يعيد استخدام وسائل هجوم متعددة وفقًا للاحتياطات التي يتخذها الهدف.

هجمات طبقة التطبيق

يُطلق على هذا النوع من الهجوم أحيانًا اسم هجوم DDoS من الطبقة 7 ، في إشارة إلى الطبقة 7 من نموذج OSI ، حيث يكون الهدف هو استنفاد المورد المستهدف. يستهدف الهجوم طبقة الخادم التي تنشئ صفحات الويب وتنقلها استجابة لطلبات HTTP.

من الرخيص الحسابي تنفيذ طلب HTTP من جانب العميل ، ولكن قد يكون مكلفًا على الخادم الهدف للاستجابة لأن الخادم عادةً يجب أن يقوم بتحميل ملفات متعددة وتشغيل استعلامات قاعدة البيانات لإنشاء صفحة ويب.

HTTP Flood هو أحد أنواع هجمات طبقة التطبيقات ، وهو مشابه لضرب التحديث مرارًا وتكرارًا في متصفح الويب على عدد كبير من أجهزة الكمبيوتر المختلفة في نفس الوقت - تدفق طلبات HTTP يغمر الخادم ، مما يتسبب في رفض الخدمة .

هجمات البروتوكول

هجمات البروتوكول ، المعروفة أيضًا باسم هجمات استنفاد الحالة ، تستهلك موارد الخادم أو موارد جهاز الشبكة مثل جدران الحماية وموازنات التحميل ، مما يؤدي إلى انقطاع الخدمة.

على سبيل المثال ، فيضانات SYN هي هجمات بروتوكول. إنه مثل عامل غرفة توريد يتلقى طلبات من عداد في متجر.

يتلقى العامل الطلب ، ويستلم الحزمة ، وينتظر التأكيد ، ويسلمها إلى العداد. كان الموظفون غارقين في الكثير من طلبات الحزم لدرجة أنهم لم يتمكنوا من تأكيدها حتى لا يتمكنوا من التعامل معها أكثر من ذلك ، مما لا يترك أحدًا للرد على الطلبات.

الهجمات الحجمية

تحاول مثل هذه الهجمات خلق ازدحام من خلال استهلاك كل عرض النطاق الترددي المتاح بين الهدف والإنترنت الأكبر. يستخدم الهجوم نوعًا من هجوم التضخيم أو وسائل أخرى لتوليد كميات كبيرة من حركة المرور ، مثل طلبات الروبوتات ، لإرسال كميات كبيرة من البيانات إلى الهدف

فيضانات UDP و ICMP هي نوعان من الهجمات الحجمية.

فيضان UDP - يغمر هذا الهجوم الشبكة المستهدفة بحزم بروتوكول مخطط بيانات المستخدم (UDP) ويدمر المنافذ العشوائية على الأجهزة المضيفة البعيدة.

فيضان ICMP - يرسل هذا النوع من هجمات DDoS أيضًا حزم تدفق إلى المورد المستهدف من خلال حزم ICMP. يتضمن إرسال سلسلة من الحزم دون انتظار الرد. يستهلك هذا الهجوم كلاً من النطاق الترددي للإدخال والإخراج ، مما يتسبب في تباطؤ النظام بشكل عام.

كيف تكتشف هجوم DDoS؟

تتشابه أعراض هجوم DDoS مع ما قد تجده على جهاز الكمبيوتر الخاص بك - وصول بطيء إلى ملفات مواقع الويب ، أو عدم القدرة على الوصول إلى مواقع الويب ، أو حتى مشكلات في اتصالك بالإنترنت.

إذا وجدت بعض مشكلات وقت الاستجابة غير المتوقعة لموقع الويب ، فيمكنك الشك فيما إذا كان الجاني هو هجمات DDoS. هناك بعض المؤشرات التي يمكنك وضعها في الاعتبار لاستبعاد مشكلتك.

- تدفق مفاجئ للطلبات إلى نقطة نهاية أو صفحة معينة.

- ينشأ تدفق حركة المرور من عنوان IP واحد أو مجموعة من عناوين IP.

- يحدث ارتفاع مفاجئ في حركة المرور على فترات منتظمة أو في أطر زمنية غير معتادة.

- مشاكل في الوصول إلى موقع الويب الخاص بك.

- يتم تحميل الملفات ببطء أو لا يتم تحميلها على الإطلاق.

- الخوادم البطيئة أو غير المستجيبة ، بما في ذلك إشعارات الخطأ 'اتصالات كثيرة جدًا'.

كيف تمنع هجوم DDoS؟

للتخفيف من هجمات DDoS ، فإن المفتاح هو التمييز بين حركة المرور الهجومية وحركة المرور العادية. تأتي حركة مرور DDoS بأشكال عديدة على الإنترنت الحديث. قد تختلف تصميمات حركة المرور ، بدءًا من الهجمات أحادية المصدر غير الخادعة إلى الهجمات التكيفية المعقدة متعددة الاتجاهات.

هجمات DDoS متعددة الاتجاهات ، والتي تستخدم هجمات متعددة للقضاء على الهدف بطرق مختلفة ، من المرجح أن تصرف الانتباه عن جهود التخفيف على جميع المستويات.

إذا قامت إجراءات التخفيف بتجاهل حركة المرور أو تقييدها بشكل عشوائي ، فمن المحتمل أن يتم تجاهل حركة المرور العادية جنبًا إلى جنب مع حركة مرور الهجوم ، وقد يتم تعديل الهجوم للتحايل على إجراءات التخفيف. للتغلب على طريقة التدمير المعقدة ، فإن الحل متعدد الطبقات هو الأكثر فعالية.

هناك أفضل الممارسات لمنع هجمات DDoS ويمكنك تجربتها جميعًا للحماية من هجمات DDoS وتقليل خسارتك في حالة ظهور هجوم DDoS.

الطريقة الأولى: إنشاء حماية DDoS متعددة الطبقات

هجمات DDoS من عدة أنواع مختلفة وكل نوع يستهدف طبقة مختلفة (طبقة الشبكة ، طبقة النقل ، طبقة الجلسة ، طبقة التطبيق) أو مجموعة من الطبقات. لذلك ، من الأفضل إنشاء خطة استجابة DDoS التي يجب أن تتضمن المتطلبات التالية.

- قائمة مراجعة الأنظمة

- فريق استجابة مدرب

- إجراءات محددة للإخطار والتصعيد.

- قائمة جهات الاتصال الداخلية والخارجية التي يجب إبلاغها بالهجوم

- خطة اتصال لجميع أصحاب المصلحة الآخرين ، مثل العملاء أو البائعين

الطريقة الثانية: تطبيق جدران حماية تطبيقات الويب

يعد جدار حماية تطبيقات الويب (WAF) أداة فعالة للمساعدة في تخفيف هجمات Layer 7 DDoS. بعد نشر WAF بين الإنترنت والموقع المصدر ، يمكن لـ WAF أن يعمل كوكيل عكسي لحماية الخادم الهدف من أنواع معينة من حركة المرور الضارة.

يمكن منع هجمات الطبقة 7 عن طريق تصفية الطلبات بناءً على مجموعة من القواعد المستخدمة لتحديد أدوات DDoS. تتمثل القيمة الرئيسية لـ WAF الفعال في القدرة على تنفيذ القواعد المخصصة بسرعة استجابةً للهجمات.

الطريقة الثالثة: تعرف على أعراض الهجوم

لقد قدمنا بعض المؤشرات التي تعني أنك تعاني من هجمات DDoS على النحو الوارد أعلاه. يمكنك التحقق من مشكلتك على عكس الشروط المذكورة أعلاه واتخاذ إجراءات فورية للتعامل مع ذلك.

الطريقة الرابعة: المراقبة المستمرة لحركة مرور الشبكة

المراقبة المستمرة هي تقنية وعملية قد تنفذها مؤسسات تكنولوجيا المعلومات لتمكين الكشف السريع عن مشكلات الامتثال والمخاطر الأمنية داخل البنية التحتية لتكنولوجيا المعلومات. تعد المراقبة المستمرة لحركة مرور الشبكة أحد أهم الأدوات المتاحة لمؤسسات تكنولوجيا المعلومات الخاصة بالمؤسسات.

يمكن أن يزود مؤسسات تكنولوجيا المعلومات بتعليقات شبه فورية ورؤية ثاقبة للأداء والتفاعلات عبر الشبكة ، مما يساعد على دفع الأداء التشغيلي والأمان والأعمال.

الطريقة الخامسة: الحد من بث الشبكة

يعد تحديد عدد الطلبات التي يتلقاها الخادم في فترة معينة أيضًا إحدى طرق الحماية من هجمات رفض الخدمة.

ما هو البث الشبكي؟ في شبكات الكمبيوتر ، يشير البث إلى إرسال حزمة يستقبلها كل جهاز على الشبكة. يعد الحد من إعادة توجيه البث طريقة فعالة لتعطيل محاولة DDoS كبيرة الحجم.

للقيام بذلك ، يمكن لفريق الأمان الخاص بك مواجهة هذا التكتيك عن طريق الحد من بث الشبكة بين الأجهزة.

في حين أن تحديد المعدل يمكن أن يساعد في إبطاء سرقة المحتوى من قبل برامج زحف الويب والحماية من هجمات القوة الغاشمة ، فإن تحديد المعدل وحده قد لا يكون كافيًا لمكافحة هجمات DDoS المعقدة بشكل فعال.

بهذه الطريقة ، يجب أن تكون الطرق الأخرى مكملاً لتعزيز الدرع الواقي.

الطريقة 6: لديك خادم احتياطي

يشير التكرار في الخادم إلى مقدار وكثافة النسخ الاحتياطي أو تجاوز الفشل أو الخوادم الفائضة في بيئة الحوسبة. لتمكين تكرار الخادم ، يتم إنشاء نسخة متماثلة للخادم بنفس قوة الحوسبة والتخزين والتطبيقات والمعلمات التشغيلية الأخرى.

في حالة الفشل أو التعطل أو حركة المرور الزائدة على الخادم الأساسي ، يمكن تنفيذ خادم فائض عن الحاجة ليحل محل الخادم الأساسي أو مشاركة حمل المرور الخاص به.

الطريقة السابعة: استخدام أداة النسخ الاحتياطي - MiniTool ShadowMaker

إذا كنت تعتقد أن إجراء تكرار للخادم أمر معقد وتفضل توفير المزيد من الوقت والمساحة لبياناتك أو نظامك المهم ، فمن المستحسن استخدام آخر أداة النسخ الاحتياطي - MiniTool ShadowMaker - للقيام بالنسخ الاحتياطي ومنع إيقاف تشغيل الكمبيوتر وتعطل النظام.

بادئ ذي بدء ، تحتاج إلى تنزيل البرنامج وتثبيته - MiniTool ShadowMaker وبعد ذلك ستحصل على نسخة تجريبية مجانًا.

الخطوة 1: افتح MiniTool ShadowMaker وانقر فوق حافظ على التجربة لدخول البرنامج.

الخطوة 2: قم بالتبديل إلى ملف دعم علامة التبويب وانقر فوق مصدر الجزء.

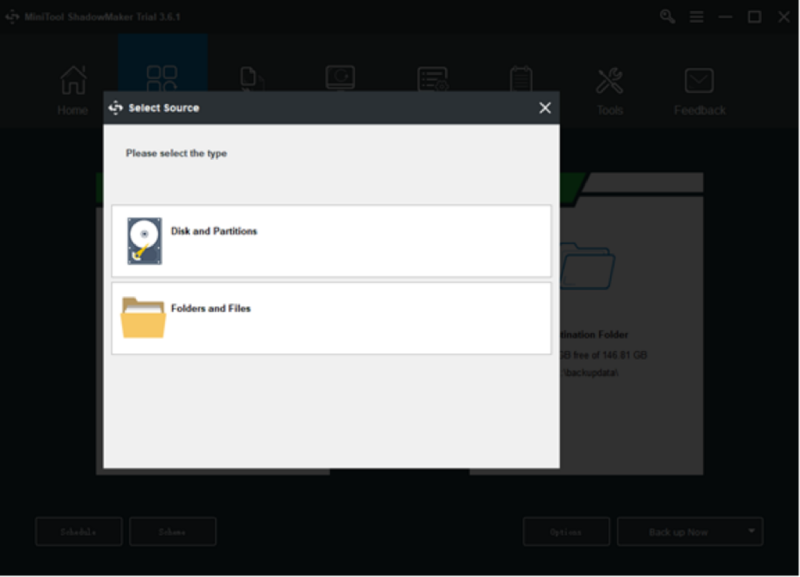

الخطوة 3: بعد ذلك سترى أربعة خيارات لتكون محتويات النسخ الاحتياطي - النظام والقرص والقسم والمجلد والملف. اختر مصدر النسخ الاحتياطي الخاص بك وانقر فوق نعم لحفظه.

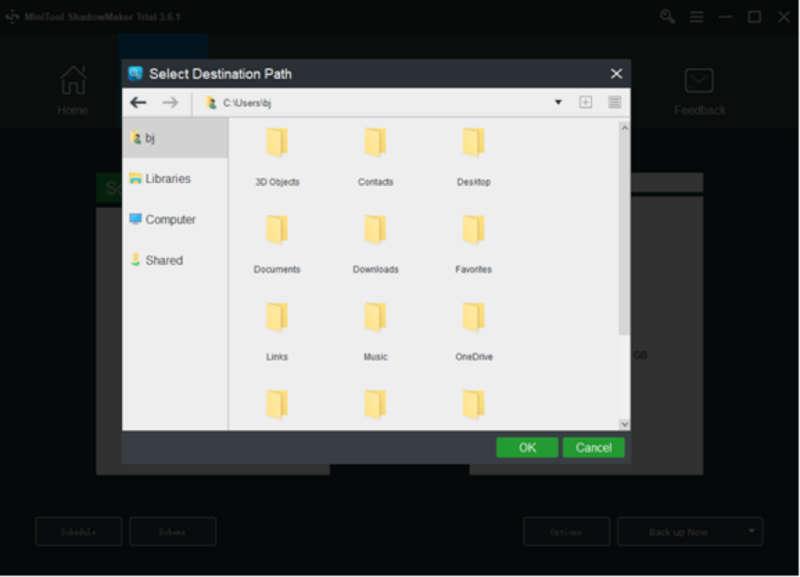

الخطوة 4: اذهب إلى المكان المقصود جزء وأربعة خيارات متاحة للاختيار من بينها ، بما في ذلك مجلد حساب المسؤول و مكتبات و الحاسوب ، و مشترك . اختر مسار وجهتك وانقر نعم لحفظه.

نصيحة : يوصى بنسخ بياناتك احتياطيًا على القرص الخارجي لتجنب تعطل الكمبيوتر أو فشل التمهيد ، وما إلى ذلك.

الخطوة 5: انقر فوق اعمل نسخة احتياطية الان خيار لبدء العملية على الفور أو ملف النسخ الاحتياطي لاحقًا خيار لتأخير النسخ الاحتياطي. مهمة النسخ الاحتياطي المؤجل على يدير صفحة.

الحد الأدنى:

لمنع هجوم DDoS ، يجب أن يكون لديك فهم عام له واستكشاف الأخطاء وإصلاحها بناءً على ميزاته. تعددت هذه المقالة طرقًا متعددة لتعليمك كيفية منع هجوم DDoS وتقليل خسارتك إذا ظهر الهجوم للأسف. آمل أن يتم حل مشكلتك.

إذا واجهت أي مشاكل عند استخدام MiniTool ShadowMaker ، فيمكنك ترك رسالة في منطقة التعليق التالية وسنقوم بالرد في أقرب وقت ممكن. إذا كنت بحاجة إلى أي مساعدة عند استخدام برنامج MiniTool ، يمكنك الاتصال بنا عبر [البريد الإلكتروني محمي] .

كيفية الوقاية من هجوم DDoS الأسئلة الشائعة

ما هي مدة هجمات DDoS؟كان حجم نشاط DDoS في عام 2021 أعلى مما كان عليه في السنوات السابقة. ومع ذلك ، فقد رأينا تدفقًا للهجمات فائقة القصر ، وفي الواقع ، فإن متوسط DDoS يستمر أقل من أربع ساعات. تم دعم هذه النتائج من خلال Cloudflare ، والتي وجدت أن معظم الهجمات تظل أقل من ساعة واحدة في المدة.

هل يمكن لشخص ما DDoS لك باستخدام IP الخاص بك؟هل يمكنك DDoS لشخص ما باستخدام IP الخاص به؟ نعم ، يمكن لأي شخص DDoS لك باستخدام عنوان IP الخاص بك فقط. باستخدام عنوان IP الخاص بك ، يمكن للمتسلل إغراق جهازك بحركة مرور احتيالية مما يؤدي إلى قطع اتصال جهازك بالإنترنت وحتى إيقاف تشغيله تمامًا.

هل يستطيع جدار الحماية إيقاف هجوم DDoS؟لا تستطيع جدران الحماية الحماية من هجمات DDoS المعقدة ؛ في الواقع ، هم بمثابة نقاط دخول DDoS. تمر الهجمات مباشرة من خلال منافذ جدار الحماية المفتوحة التي تهدف إلى السماح بالوصول للمستخدمين الشرعيين.

هل DDoS دائم؟تحدث هجمات DOS لرفض الخدمة العابر عندما يختار مرتكب ضار منع المستخدمين العاديين من الاتصال بجهاز أو شبكة للغرض المقصود منها. قد يكون التأثير مؤقتًا أو إلى أجل غير مسمى اعتمادًا على ما يريدون استرداده مقابل جهودهم.