ما هو فيروس مستتر وكيفية منعه في نظام التشغيل Windows 10 11؟

Ma Hw Fyrws Msttr Wkyfyt Mn H Fy Nzam Altshghyl Windows 10 11

ما هو فيروس الباب الخلفي؟ كيف يعمل فيروس الباب الخلفي؟ والأهم كيف نمنع هجومها؟ في هذه المقالة على موقع MiniTool ، يتم الرد على جميع المشاكل المذكورة أعلاه بالتفصيل. إذا كنت مهتمًا بها ، فاتبع الإرشادات الواردة في هذه المقالة بعناية.

ما هو فيروس مستتر؟

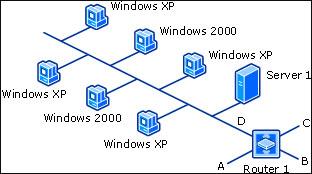

يشير تعريف الفيروسات المستتر إلى نوع من البرامج الضارة التي تلغي إجراءات المصادقة العادية للوصول إلى النظام. سيُنشئ نقطة دخول بديلة إلى البرامج أو الشبكة أو حتى الجهاز الذي يمنح الوصول عن بُعد إلى الموارد مثل خوادم الملفات وقواعد البيانات.

بمجرد إنشاء نقطة الدخول ، سيقوم المتسللون بفحص الويب بحثًا عن البرامج والتطبيقات الضعيفة التي استخدموها لتثبيت فيروسات الباب الخلفي. بعد تثبيت فيروسات الباب الخلفي على جهازك ، من الصعب جدًا اكتشافها لأن ملفاتها القابلة للتنفيذ غامضة للغاية.

عادةً ما تحتوي الأنشطة الخبيثة لفيروسات الباب الخلفي على:

- مراقبة

- اختطاف الجهاز

- اختطاف الخادم

- سرقة المعلومات المالية

- سرقة الهوية

- هجمات رفض الخدمة الموزعة (هجمات DDoS)

- هجمات التهديدات المستمرة المتقدمة

- هجمات ثقب الري

- تشويه الموقع

هذه الأنشطة ضارة جدًا لدرجة أنها قد تؤثر سلبًا على نظام التشغيل لديك وبياناتك الشخصية الثمينة. نتيجة لذلك ، من المفترض أن تظل يقظًا بشأن وجود فيروسات مستتر.

أنواع فيروسات الباب الخلفي

هناك أنواع عديدة من فيروسات الباب الخلفي ولكل منها خط هجوم مختلف. في هذا الجزء ، سوف أقدم لكم أكثر 4 فيروسات مستترة شيوعًا.

الجذور الخفية

Rootkit هو نوع من أنواع البرامج الضارة المتقدمة التي تسمح للقراصنة بإخفاء أنشطتهم وإجبار النظام على منح الوصول على مستوى الجذر. بمجرد منحه ، سيتمكن المتسللون من تشغيل النظام بشكل عشوائي مثل تعديل الملفات ومراقبة أنشطتك وتنزيل البرامج الضارة والمزيد.

علاوة على ذلك ، يمكن أن يتخذ هذا النوع من فيروسات الباب الخلفي شكل أي برنامج أو شرائح كمبيوتر مستخدمة ومن ثم يصعب اكتشافها.

إذا كنت مهتمًا بـ Rootkit وتتساءل عن كيفية إزالته من جهازك ، يمكنك الاطلاع على هذا الدليل - كيفية التخلص من Rootkit Windows 10؟ إليك 4 حلول من أجلك .

حصان طروادة

مثل Rootkit ، يمكن لـ Trojan أيضًا إخفاء أنشطتها. يحصل على الوصول إلى أجهزة الكمبيوتر عن طريق العبث بالملف الذي تم التحقق منه. في كل مرة تقوم بتنزيل برنامج ، ستظهر رسالة: هل تسمح لإدراج البرنامج هنا بإجراء تغييرات على جهازك؟

إذا سمحت بالإذن ، فسيتم تثبيت أحصنة طروادة على نظام التشغيل وسيتم إنشاء باب خلفي. أخيرًا ، يمكن للقراصنة القيام بأي شيء يريدون القيام به على جهاز الكمبيوتر الخاص بك.

الأجهزة الخلفية

كما يوحي الاسم ، تستخدم الأبواب الخلفية للأجهزة مكونات الأجهزة مثل وحدات المعالجة المركزية والرقائق ومحركات الأقراص الثابتة لاقتحام نظام مستهدف. بعد ذلك ، سيحاول المتسللون والمجرمون الوصول إلى مستوى الجذر للنظام عبر مكونات الأجهزة المعدلة هذه.

بالإضافة إلى الأجهزة المتعلقة بالكمبيوتر ، طالما أن أجزاء الأجهزة المعدلة متصلة بنظام ، يمكن أيضًا لبعض الأجهزة الخارجية الأخرى مثل أنظمة أمان المنزل والهواتف وأجهزة تنظيم الحرارة أن تعمل كأبواب خلفية للأجهزة.

Backdoors التشفير

يمكنك مقارنة باب خلفي مشفر بمفتاح رئيسي يمكنه فك جميع المحتويات المخفية خلف البيانات المشفرة. في مثل هذه التشفير ، يتم منح كلا الطرفين المتصلين مفتاح تشفير يستخدم لاعتراض البيانات وفك تشفيرها. تقوم الأبواب الخلفية المشفرة بالوصول إلى مفاتيح التشفير المهمة والوصول إلى معلوماتك دون علمك.

عيوب النظام الشائعة التي يمكن أن يستغلها الباب الخلفي

يمكن للقراصنة تحديد نقاط الضعف في النظام واستغلالها لتثبيت فيروس الباب الخلفي. فيما يلي عيوب النظام الأربعة الأكثر شيوعًا:

برامج قديمة

البرامج القديمة ضعيفة للغاية لأنها تفتقر إلى بعض التصحيحات. سيستفيد منه المتسللون لتثبيت باب خلفي على جهازك.

كلمة مرور ضعيفة

يمكن اختراق كلمات المرور البسيطة والضعيفة بسهولة. بمجرد أن يعرف المتسللون كلمة مرورك ، لن يكون من الصعب عليهم تثبيت فيروس مستتر على جهازك.

افتح منافذ الشبكة

يستهدف المتسللون عادةً منافذ الشبكة المفتوحة لأنهم يستطيعون استقبال حركة المرور من المواقع البعيدة. يمكنهم الاستفادة من ذلك لإنشاء نقطة ضعف ومن ثم سيكون من السهل عليهم تثبيت فيروسات الباب الخلفي.

يمكن أن يساعدك ماسح المنافذ في العثور على جميع البرامج التي تعمل على المنافذ المكتشفة والتحقق منها. إذا كنت تبحث عن ماسحات ضوئية موثوقة للمنافذ ، فراجع هذا الدليل - أفضل 5 ماسحات ضوئية مجانية للمنافذ لنظام التشغيل Windows 10 .

أبواب خلفية مشروعة

للحصول على وصول شرعي للإدارة عن بعد واستكشاف الأخطاء وإصلاحها ، يحتاج مطورو البرامج أو الأجهزة إلى ترك باب خلفي في برامجهم. قد يستخدم المتسللون الباب الخلفي الشرعي لمهاجمة نظام التشغيل.

كيفية منع هجوم الفيروسات المستتر؟

# الإصلاح 1: قم بتحديث برنامجك في الوقت المناسب

البرامج القديمة معرضة للخطر ويمكن لمجرمي الإنترنت استغلالها بسهولة لمهاجمة جهازك. يساعد تحديث البرنامج إلى أحدث إصدار في إصلاح هذه الثغرات الأمنية. لذلك ، يُنصح بتحديث تطبيقاتك ونظام التشغيل الخاص بك بانتظام لتقليل مخاطر هجمات الفيروسات الخلفية.

# الإصلاح 2: تغيير كلمة المرور الخاصة بك

لمنع الوصول غير المصرح به ، كان من الأفضل لك إنشاء كلمات مرور قوية تتكون من أحرف كبيرة وصغيرة وأرقام وأحرف. إذا كنت لا تعرف كيفية إنشاء كلمة مرور فريدة ، فيمكنك الاعتماد على مديري كلمات المرور.

من الضروري أيضًا تغيير كلمة المرور الخاصة بك على أساس منتظم. حاول تمكين المصادقة متعددة العوامل بقدر ما تستطيع. ستساعد هذه الطريقة في تسجيل خروج المتسللين عند وصولهم إلى الجهاز في المرة القادمة.

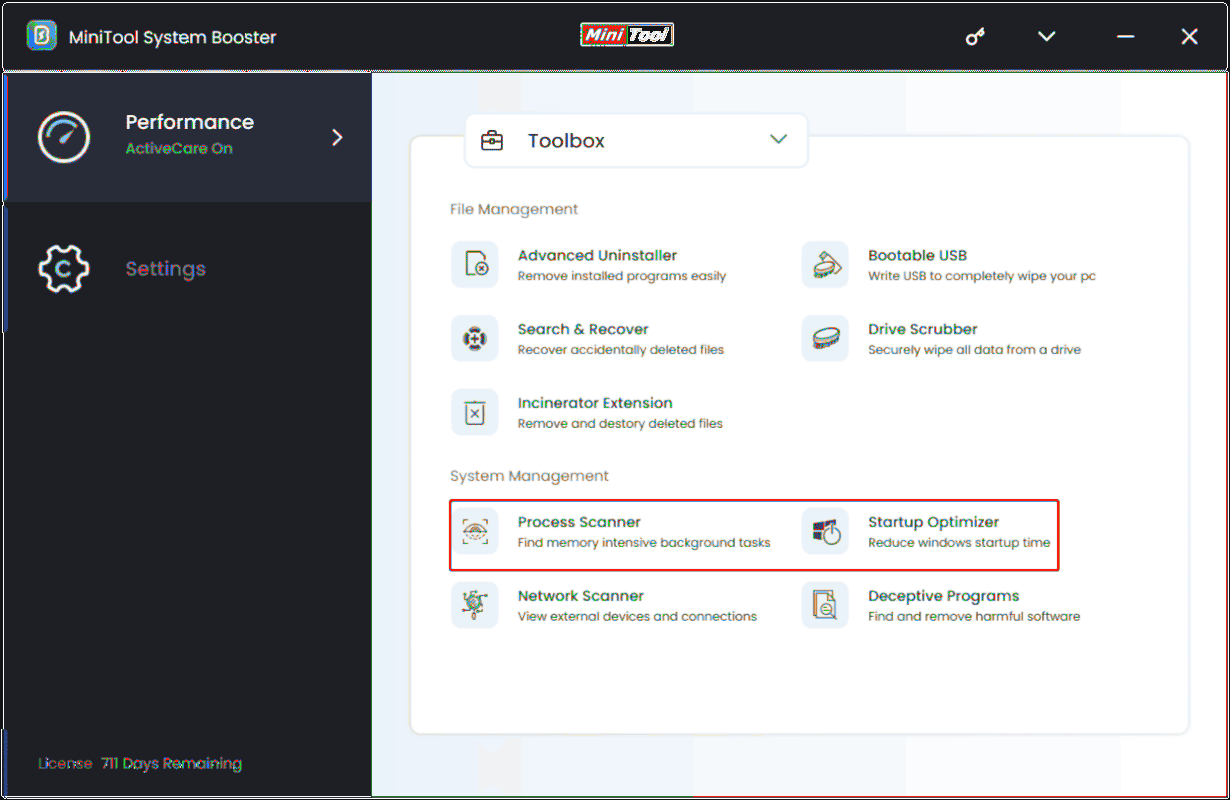

# الإصلاح 3: استخدم برنامج مكافحة الفيروسات وجدار الحماية

إذا كنت تستخدم برنامجًا موثوقًا لمكافحة الفيروسات وجدارًا ناريًا ، فمن السهل اكتشاف وإزالة البرامج الضارة مثل فيروسات الباب الخلفي. يمكن أن تكتشف جدران الحماية أيضًا حركة مرور الويب غير المرغوب فيها وتمنعها ، أي إذا حاولت التطبيقات الموجودة على جهاز الكمبيوتر الخاص بك إرسال البيانات إلى شبكة غير معروفة أو حاول شخص ما خارج شبكتك المعتمدة الوصول إلى شبكتك ، فسيقوم جدار الحماية بإيقاف الإجراء الخطير.

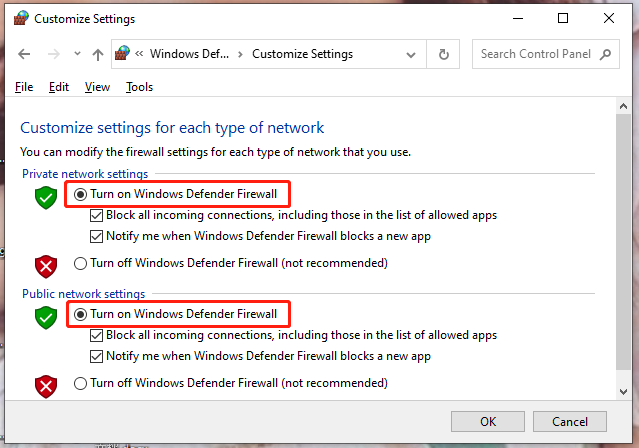

الخطوة 1: افتح جدار حماية Windows Defender

إذا لاحظت وجود حركة مرور غير معروفة على الويب أو كنت تشك في إصابتك بفيروسات الباب الخلفي ، فإن الإجراء الأول هو حظر جميع شبكاتك عبر جدار حماية Windows Defender.

من الأهمية بمكان إبقاء Windows Defender محدثًا. إذا لم تكن لديك فكرة عن كيفية تحديثها ، فسيتم تقديم إرشادات مفصلة في هذا الدليل - كيفية تحديث برنامج Windows Defender Antivirus على نظام التشغيل Windows 10/11 .

الخطوة 1. افتح لوحة التحكم وانتقل لأسفل لتحديد الموقع جدار حماية Windows Defender .

الخطوة 2. في الجزء الأيمن ، اضغط على قم بتشغيل جدار حماية Windows Defender أو إيقاف تشغيله .

الخطوة 3. ضع علامة قم بتشغيل جدار حماية Windows Defender كلاهما تحت إعدادات الشبكة الخاصة و إعدادات الشبكة العامة .

لا تنس وضع علامة في المربع المجاور حظر جميع الاتصالات الواردة ، بما في ذلك تلك الموجودة في قائمة التطبيقات المسموح بها .

الخطوة 4. اضغط نعم لحفظ التغييرات.

ماذا لو كنت تريد السماح بتطبيقات معينة من خلال جدار حماية Windows Defender؟ يتم تقديم تعليمات أكثر تفصيلاً في - كيفية السماح ببرنامج أو حظره من خلال جدار الحماية Windows 10 .

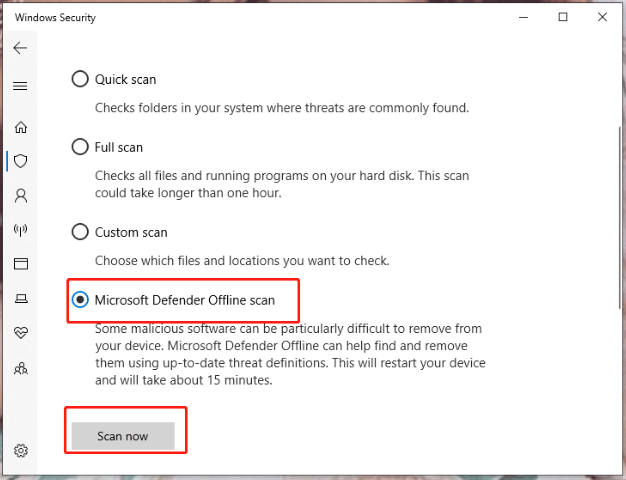

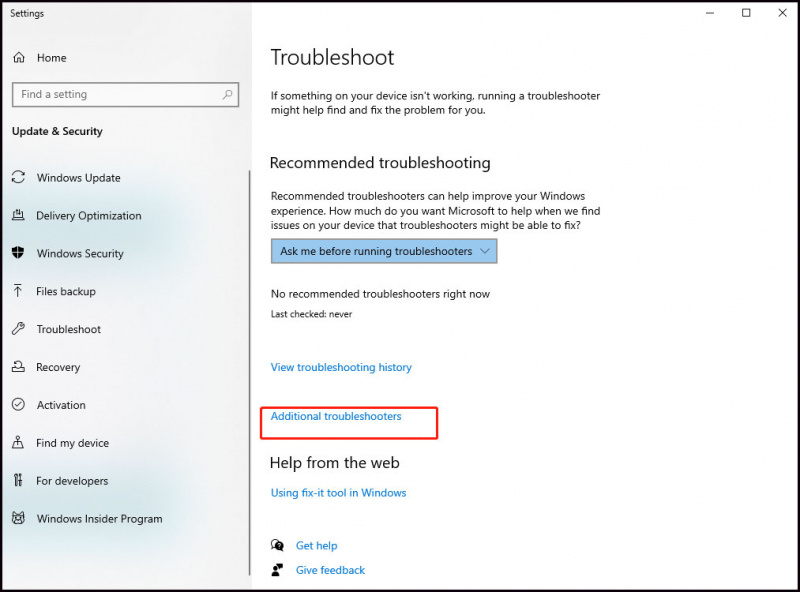

الخطوة 2: قم بتشغيل Windows Defender Offline Scan

يمكن أن يساعدك Windows Defender في التخلص من فيروسات الباب الخلفي بعد حظر شبكتك.

الخطوة 1. اضغط على علامة الترس لفتح إعدادات Windows .

الخطوة 2. في قائمة الإعدادات ، قم بالتمرير لأسفل للبحث عن التحديث والأمان واضغط عليها.

الخطوة 3. في أمن Windows علامة التبويب ، انقر فوق الفيروسات والتهديد الحماية والاختيار اختيارات المسح تحت التهديدات الحالية .

الخطوة 4. ضع علامة فحص Microsoft Defender في وضع عدم الاتصال و اضغط إفحص الآن .

الخطوة 5. بعد انتهاء عملية المسح ، اختر ملفات الفيروسات في الباب الخلفي واحذفها.

هل تعرف ما هي الاختلافات بين برامج مكافحة الفيروسات وجدار الحماية؟ إذا كنت تشعر بالفضول حيال ذلك ، فانتقل إلى - Antivirus vs Firewall - كيفية تحسين أمان بياناتك .

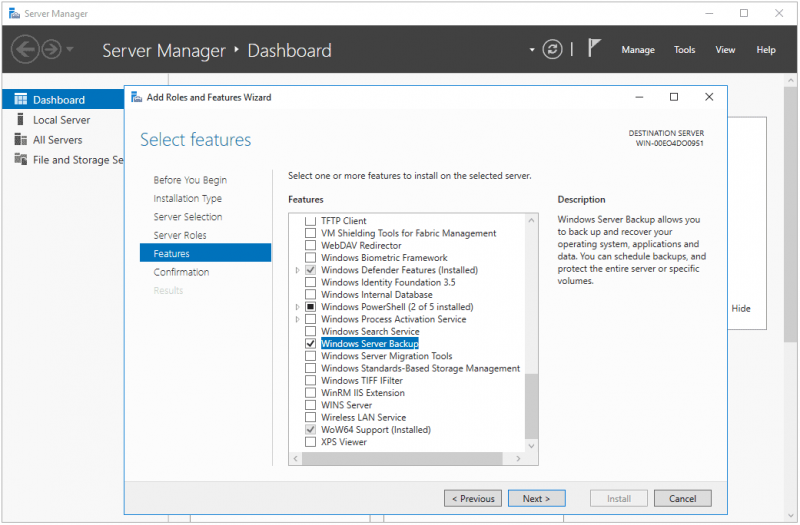

اقتراح: قم بعمل نسخة احتياطية من ملفاتك بانتظام

كما ذكرنا في الجزء الأول ، فإن هجمات الفيروسات الخلفية ضارة للغاية لدرجة أنها يمكن أن تلحق الضرر بنظامك. عند تلف نظامك ، قد يتم أيضًا إتلاف بياناتك المهمة أو فقدها.

في حالة تعطل جهاز الكمبيوتر الخاص بك ولا تعرف ماذا تفعل ، يرجى اتباع هذا الدليل للعثور على الحلول المحتملة - لماذا يتعطل جهاز الكمبيوتر الخاص بي؟ هنا أجوبة وإصلاحات .

ومع ذلك ، إذا قمت بعمل نسخة احتياطية من جهاز الكمبيوتر والملفات الخاصة بك ، فستكون الأمور أسهل. يمكنك استعادة هذه الملفات واستعادة جهاز الكمبيوتر الخاص بك إلى حالته الطبيعية ببضع نقرات.

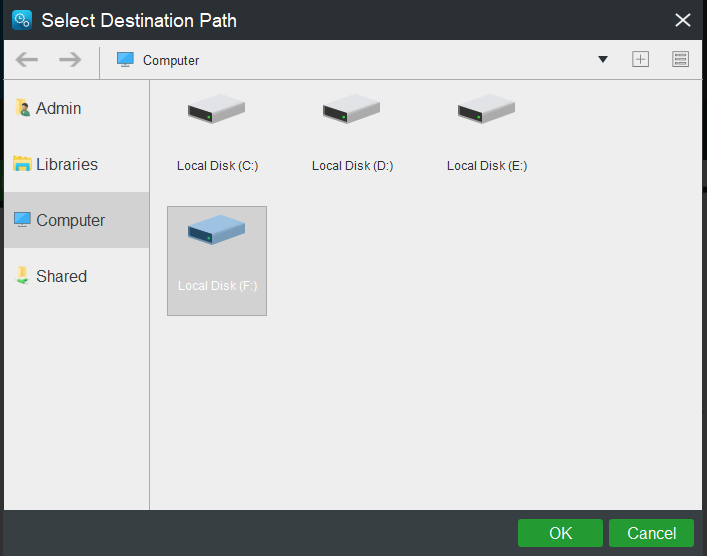

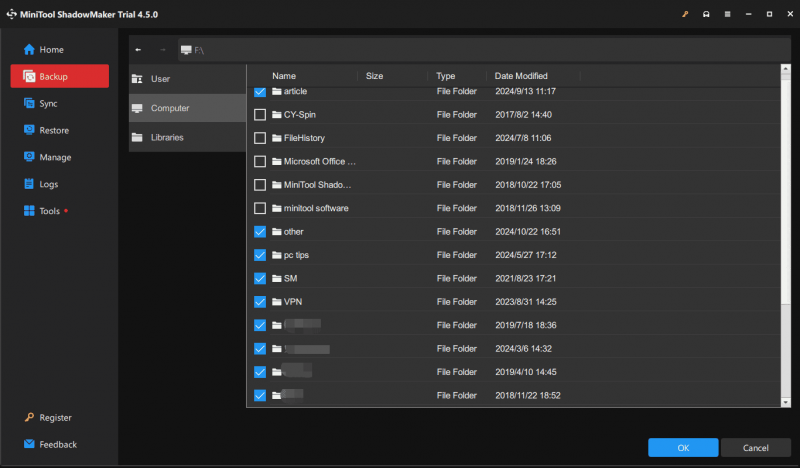

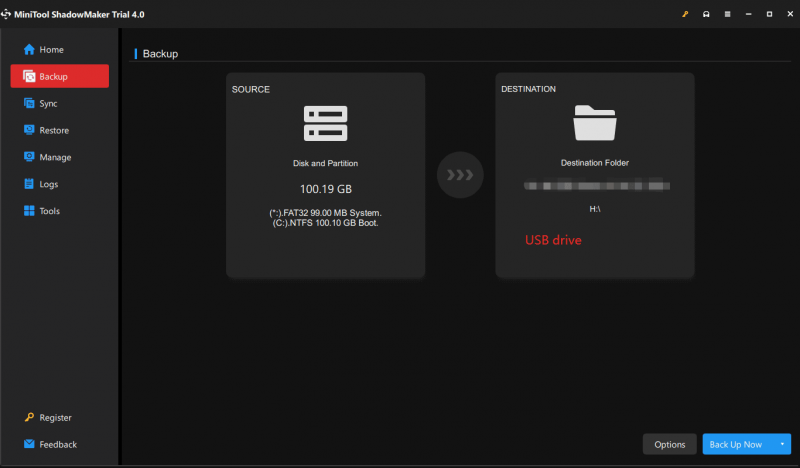

كيف تقوم بعمل نسخة احتياطية من ملفاتك؟ MiniTool ShadowMaker هو خيار جيد لذلك. إنها برنامج نسخ احتياطي احترافي وهو مصمم لعمل نسخة احتياطية من الملفات والمجلدات والأقسام والأقراص ونظام التشغيل. الآن ، دعني أوضح لك كيفية إنشاء نسخة احتياطية للملف خطوة بخطوة.

الخطوة الأولى: قم بتنزيل وتثبيت برنامج MiniTool ShadowMaker. يمكنك الاستمتاع بخدماتها مجانًا في غضون 30 يومًا.

الخطوة 2. قم بتشغيل البرنامج واضغط حافظ على التجربة .

الخطوة 3. اذهب إلى دعم الصفحة وضرب مصدر زر في الجزء الأيمن.

الخطوة 4. اختر المجلدات والملفات ثم حدد الملفات التي تريد نسخها احتياطيًا.

الخطوة 5. ضرب نعم لحفظه وضرب المكان المقصود زر لتحديد مسار الوجهة.

الخطوة 5. اضغط اعمل نسخة احتياطية الان لبدء العملية مرة واحدة.

بالنسبة لإنشاء نسخة احتياطية للنظام ، يمكنك الانتقال إلى هذا الدليل للحصول على إرشادات مفصلة - كيفية عمل نسخة احتياطية من Windows لحماية جهاز الكمبيوتر الخاص بك؟ جرب MiniTool .

التفاف الأشياء

في الختام ، أوضحت هذه المقالة ماهية فيروس الباب الخلفي ، وعدد أنواعه ، وعيوب النظام الشائعة التي يمكنه استغلالها وكيفية منع نظام التشغيل الخاص بك منه.

إذا كنت مصابًا أيضًا بفيروسات الباب الخلفي ، فإن الإصلاحات المذكورة أعلاه تستحق التصوير. في الوقت نفسه ، نرحب أيضًا بالمزيد من الاقتراحات حول فيروسات الأبواب الخلفية ومنتجاتنا. يمكنك أن ترسل لنا رسائل البريد الإلكتروني عبر [بريد إلكتروني محمي] أو قم بعمل تعليق أدناه.

الأسئلة الشائعة حول فيروس مستتر

ما هو فيروس الباب الخلفي؟فيروس Backdoor هو برنامج ضار يمكنه تجاوز جميع تدابير الأمان المطبقة والحصول على وصول غير مصرح به. وفي الوقت نفسه ، يمكن أن يكون فيروس الباب الخلفي شرعيًا. إنها طريقة خفية للوصول إلى تطبيق أو جهاز أو شبكة يمكنها تجاوز إجراءات الأمان الأساسية. يقوم المطورون بحذفه قبل شحن المنتجات.

ما هي أمثلة على فيروس مستتر؟يعد Poison Tap أحد أشهر الأمثلة على الأبواب الخلفية. بمجرد تثبيته ، يمكن للمتسللين الوصول إلى مستوى الجذر لأي موقع ويب بما في ذلك المواقع المحمية باستخدام المصادقة الثنائية (2FA).

في عام 2017 ، تم رصد DoublePulsar مع فيروسات مستتر. سمح للآخرين بمراقبة أجهزة الكمبيوتر التي تعمل بنظام Windows. يمكن لمجرمي الإنترنت تثبيت كريبتوجاكير قوي وحاسم يتميز بذاكرة عالية لتعدين البيتكوين بمساعدة فيروسات الباب الخلفي.

ما هو هجوم الباب الخلفي؟يشير هجوم الباب الخلفي إلى أن المتسللين يستغلون بعض نقاط الضعف في نظام التشغيل الخاص بك مثل كلمات المرور السهلة والبرامج القديمة ومنافذ الشبكة المفتوحة والمزيد للحصول على أذونات غير مصرح بها ومن ثم يمكنهم فعل ما يريدون في نظامك.

ما الذي يمكن أن يفعله المتسللون بالباب الخلفي؟يمكن لفيروسات الباب الخلفي تمكين المتسللين بشكل كبير وتسمح لهم بالقيام بأنشطة ضارة مثل هجمات DDoS وتغيير إعدادات النظام وإرسال الملفات واستلامها والمزيد. يمكنهم الوصول إلى مستوى الجذر وسرقة بياناتك.

![استعادة البيانات من pendrive مجانا | لا يتم عرض البيانات الصحيحة من pendrive [MiniTool Tips]](https://gov-civil-setubal.pt/img/blog/24/recuperar-datos-de-un-pendrive-gratis-corregir-datos-de-un-pendrive-no-se-muestran.jpg)

![كيفية تحديث BIOS Windows 10 | كيفية التحقق من إصدار BIOS [نصائح MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/97/how-update-bios-windows-10-how-check-bios-version.jpg)

![لماذا مستند Word الخاص بي أسود؟ | الأسباب والحلول [نصائح MiniTool]](https://gov-civil-setubal.pt/img/news/89/why-is-my-word-document-black-reasons-and-solutions-minitool-tips-1.png)

![حلول لـ NVIDIA Web Helper لا يوجد خطأ في القرص في Windows [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/56/solutions-nvidia-web-helper-no-disk-error-windows.png)

![كيفية إصلاح عدم توصيل محول USB Wi-Fi على نظام Windows؟ [نصائح MiniTool]](https://gov-civil-setubal.pt/img/news/47/how-to-fix-usb-wi-fi-adapter-won-t-connect-on-windows-minitool-tips-1.png)

![أفضل الإصلاحات للنسخ واللصق لا يعملان على الكمبيوتر [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/02/best-fixes-copy.png)

![مقدمة لبطاقة التوسيع بما في ذلك تطبيقها [MiniTool Wiki]](https://gov-civil-setubal.pt/img/minitool-wiki-library/00/introduction-expansion-card-including-its-application.jpg)

![لا يمكن لـ Word فتح القالب العمومي الموجود. (Normal.dotm) [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/02/word-cannot-open-existing-global-template.png)