ما هو الأمن السيبراني؟ شرح أنواع الأمن السيبراني

What Is Cybersecurity Types Of Cybersecurity Explained

ما هو الأمن السيبراني؟ سمع الناس بهذا الاسم كثيرًا عندما يتعلق الأمر بالأنشطة السيبرانية. مع تزايد التهديدات السيبرانية، يبحث الناس بنشاط عن طرق فعالة للتعامل معها، وهو ما يرتبط ارتباطًا وثيقًا بالأمن السيبراني. هذه المشاركة من MiniTool سوف أعطيك المزيد من المعلومات حول هذا المفهوم.ما هو الأمن السيبراني؟

عندما رأيت هذه الكلمة لأول مرة، قد يخطر ببالك هذا السؤال حول الأمن السيبراني – ما هو الأمن السيبراني؟ معظم الناس لديهم فكرة عامة عما يعنيه ذلك ولكنهم لا يعرفون مدى أهمية الأمن السيبراني. الآن، دعونا نتحقق من كيفية تعريف الأشخاص لذلك.

الأمن السيبراني هو مجموعة من التدابير والممارسات والحلول التقنية لمنع وتخفيف المخاطر هجوم المقهى على أجهزة الكمبيوتر والخوادم والأجهزة المحمولة والشبكات والبرامج والأنظمة والبيانات والأصول المالية وما إلى ذلك.

عادةً، بغض النظر عن نوع التدابير التي تطبقها للدفاع ضد الهجمات السيبرانية والحماية من الاستغلال غير المصرح به للأنظمة والشبكات والتقنيات التي شاركت في نطاق الأمن السيبراني.

أنواع الأمن السيبراني

تعمل استراتيجية الأمن السيبراني القوية على حماية البنية التحتية لتكنولوجيا المعلومات ومجالاتها بشكل جيد. يعد الأمن السيبراني مجالًا واسعًا يغطي عدة تخصصات ويمكننا تقسيمه إلى أنواع مختلفة.

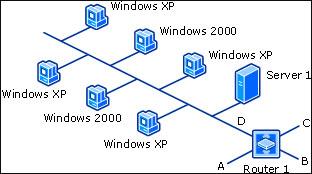

أمن الشبكات

أمان الشبكة هو ممارسة حماية البنية التحتية للشبكة الأساسية ضد الوصول غير المصرح به أو سوء الاستخدام أو السرقة. إن سلامة شبكة الكمبيوتر والبيانات الموجودة فيها هي أيضًا أهداف الحماية في أمن الشبكة، مما يضمن أن الشبكة قابلة للاستخدام وجديرة بالثقة.

من خلال أمان الشبكة، يمكنك ضمان الأداء العالي المستمر للشبكات وسرية البيانات وسلامتها وتوافرها على الشبكة. حتى مع تطور أساليب الهجوم على الشبكة، لا يزال بإمكان الأشخاص الاعتماد على التحكم في الوصول، مكافحة الفيروسات ومكافحة البرامج الضارة التحليلات السلوكية، منع فقدان البيانات , وضع الحماية ، و اكثر. لحماية أنشطتك السيبرانية بشكل أفضل.

الأمن السحابي

الأمان السحابي عبارة عن دورة من التدابير والتقنيات المستندة إلى الشبكات السحابية لحماية البنية التحتية والتطبيقات والبيانات المستندة إلى السحابة. يتعامل أمان السحابة مع الموارد المستندة إلى السحابة، مما يتطلب حلولاً قوية لإدارة الهوية والوصول لتحديد الأذونات للمستخدمين والتطبيقات وتنفيذها.

يمكن لهذه الخطوة أن تحمي بشكل فعال سلامة عملاء السحابة، بما في ذلك أصولهم السحابية، وتصور بيئاتهم السحابية.

أمن نقطة النهاية

أمان نقطة النهاية هو ممارسة تأمين نقاط النهاية أو نقاط الدخول لأجهزة المستخدم النهائي مثل أجهزة الكمبيوتر المكتبية وأجهزة الكمبيوتر المحمولة والأجهزة المحمولة من الاستغلال والاختراق.

يمكن أن يوفر أمان نقطة النهاية أمانًا تفصيليًا وسريع الاستجابة على مستوى نقطة النهاية، بهدف تأمين الشبكة بأكملها ونقاط النهاية الخاصة بها. المثال الأكثر شيوعًا لأمن نقطة النهاية التقليدية هو برنامج مكافحة الفيروسات.

امن الهاتف

يهدف أمان الهاتف المحمول إلى توفير إجراءات الحماية للأجهزة المحمولة، مثل الهواتف الذكية والأجهزة اللوحية وأجهزة الكمبيوتر المحمولة، ويمكن حماية المعلومات الشخصية والمتعلقة بالأعمال المخزنة على الأجهزة المحمولة والمرسلة منها.

على سبيل المثال، توفر المصادقة والترخيص عبر الأجهزة المحمولة الراحة ولكنها تزيد أيضًا من المخاطر. يتم نقل البيانات بين الهواتف المحمولة، مما يحمل خطر تسرب المعلومات في أي وقت. برامج التجسس بيغاسوس يعد أحد أكثر الأخطار شيوعًا التي تهدد أمن الهاتف المحمول. ولهذا السبب فإن أمان الهاتف المحمول مهم جدًا.

أمن إنترنت الأشياء

أمان إنترنت الأشياء يعني أمان إنترنت الأشياء، والذي تستخدمه العديد من الشركات لتحسين الإنتاجية وزيادة الرؤية لعملياتها. نظرًا لنشر العديد من الأجهزة المتصلة بالشبكة على شبكات الشركة، مما يسهل الوصول إلى البيانات الحساسة والأنظمة المهمة، فإن بعض المتخصصين مكرسون لتطوير أمان إنترنت الأشياء لتأمين الشركة ضد التهديدات السيبرانية.

تدريجيًا، أصبح أمان إنترنت الأشياء عنصرًا حيويًا في استراتيجية الأمن السيبراني للشركات لأنه يحد من المخاطر التي تشكلها هذه الأجهزة المتصلة بالشبكة غير الآمنة.

أمن التطبيق

ما هو أمن التطبيق؟ كما يوحي الاسم، فهذا يعني تصميم تطبيقك وترميزه وتكوينه لمنع التهديدات السيبرانية والدفاع عنها، وكذلك المزيد من التركيز على تحديد وإصلاح نقاط الضعف في برامج التطبيقات.

هناك كلمة أخرى مشابهة – أمان تطبيقات الويب. الفارق الدقيق بينهم هو أنهم يحميون أهدافًا مختلفة ويميل هذا الهدف إلى التعامل مع أمان مواقع الويب وتطبيقات الويب وخدمات الويب.

أمن المعلومات

لقد أصبح خرق البيانات مشكلة خطيرة و الخصوصية على الإنترنت من السهل أن يتم كشفها علنًا بسبب بعض الهجمات الإلكترونية. بالمناسبة، قد تتعرض الشركة لضرر كبير لسمعتها في حالة خرق البيانات. غالبًا ما تحدث هذه الحالة في المنافسة في السوق. يعد أمن المعلومات أمرًا مهمًا لكل من المصلحة الشخصية والتجارية.

يتضمن ذلك حماية المعلومات الشخصية والمعلومات المالية والمعلومات الحساسة أو السرية المخزنة في كل من الأشكال الرقمية والمادية. أمن المعلومات يمكن أن يحميهم من سوء الاستخدام، دخول غير مرخص ، الاضطراب ، الخ.

ولتعزيز أمن المعلومات، ستقوم المزيد والمزيد من الشركات بوضع معايير لأمن نظام المعلومات وتخفيف المخاطر. وفي الوقت نفسه، يحتاج المستخدمون إلى تحسين وعيهم عند استخدام وسائل التواصل الاجتماعي أو البرامج/مواقع الويب الأخرى التي تتطلب معلومات خاصة.

الثقة صفر

إن Zero Trust هو نموذج أمان يتضمن ضوابط وصول صارمة ويتطلب، بغض النظر عمن أنت، سواء داخل شبكة المؤسسة أو خارجها، أن تتم مصادقتك والتحقق من صحتها بشكل مستمر لتكوين الأمان. افتراضيًا، بعد تطبيق إستراتيجية أمان الثقة المعدومة للوصول، لن يتم الوثوق بأي شخص. ولهذا السبب يطلق عليه الاسم.

تهديدات الأمن السيبراني المشتركة

ما ورد أعلاه هو بعض الأنواع الشائعة للأمن السيبراني، ثم ما نوع تهديدات الأمن السيبراني التي تحدث كثيرًا في أنشطتك عبر الإنترنت؟ ألقِ نظرة على ذلك ويمكنك القيام بعمل أفضل في مجال الأمن السيبراني عند ظهوره.

البرامج الضارة

تشير البرامج الضارة غالبًا إلى البرامج الضارة المثبتة على الجهاز دون موافقة المستخدم وتبدأ بصمت سلسلة من الاضطرابات في نظامك وشبكاتك. يمكنهم تسريب معلومات خاصة، أو الوصول غير المصرح به إلى المعلومات أو الأنظمة، أو حرمان الوصول إلى البيانات، وما إلى ذلك.

في مواجهة هذا الخطر، يختار معظم الناس التثبيت مكافحة البرامج الضارة لحماية جهاز الكمبيوتر في الوقت الحقيقي. وهي إحدى الطرق الفعالة.

للتحقق مما إذا كان جهاز الكمبيوتر الخاص بك مصابًا ببرامج ضارة، فإن هذه المقالة مفيدة: ما هي العلامة المحتملة لوجود برامج ضارة على الكمبيوتر؟ 6+ الأعراض .

برامج الفدية

تم تصميم برامج الفدية لتشفير الملفات بشكل دائم على الجهاز، مما يجعل أي ملفات والأنظمة التي تعتمد عليها غير قابلة للاستخدام. غالبًا ما يغتنم المتسللون هذه الفرصة للمطالبة بدفع فدية وإلا سيجعلونك تفقد البيانات إلى الأبد.

عندما تواجه هذا النوع من التهديدات، يمكنك أولاً قطع الاتصال بالإنترنت، وإزالة كافة الاتصالات، ثم تجربة بعض أدوات فك تشفير برامج الفدية لاستعادة الوصول.

التصيد

يهدف التصيد الاحتيالي إلى سرقة البيانات الحساسة أو إتلافها عن طريق خداع الأشخاص للكشف عن معلومات شخصية. يمكنهم استخدام رسائل البريد الإلكتروني أو مواقع الويب أو الرسائل الخاصة بالأشخاص كقنوات لنشر عمليات الاحتيال. لحماية نفسك من التصيد الاحتيالي، يجب أن تتعلم كيفية القيام بذلك التعرف عليها وتجنبها . يعد تطبيق طرق أفضل لتعزيز أمان الخصوصية أمرًا مهمًا جدًا بالنسبة لك.

هجمات DDoS

تحاول هجمات DDoS خلق الازدحام من خلال استهلاك كل النطاق الترددي المتاح بين الهدف والإنترنت الأكبر، مما يؤدي إلى إرباك النظام المستهدف. هناك العديد من أنواع هجمات DDoS، وإذا كنت تريد معرفة كيفية منعها، يرجى الرجوع إلى هذا المقال: ما هو هجوم DDoS؟ كيفية منع هجوم DDoS .

حلول سهلة للأمن السيبراني

نصيحة 1: استخدم كلمات مرور قوية

عادةً ما تكون حماية كلمة المرور هي خط الدفاع الأول ضد مجرمي الإنترنت ووصولهم غير المصرح به إلى حساباتك وأجهزتك وملفاتك، لذلك من المهم ترقية الطبقة الأولى من الحماية. كيفية إنشاء كلمة مرور قوية؟ هنا بعض النصائح:

- من الأفضل أن يكون 12 حرفًا و14 أو أكثر أفضل.

- يتم تضمين الأحرف الكبيرة والأحرف الصغيرة والأرقام والرموز.

- تجنب استخدام كلمة يسهل العثور عليها أو تخمينها.

- لا تستخدم نفس كلمات المرور السابقة أو تلك المستخدمة في حسابات أخرى.

- لا تقم بتدوين أو تمرير كلمات المرور عبر البريد الإلكتروني أو الرسائل الفورية أو أي وسيلة اتصال أخرى.

- قم بتغيير كلمات المرور فورًا على الحسابات التي تشك في أنها قد تكون تعرضت للاختراق.

- تمكين المصادقة متعددة العوامل كلما كان ذلك متاحًا.

نصيحة 2: تجنب استخدام الشبكة العامة

الشبكة العامة متاحة لأي شخص وهي مفتوحة بشكل عام، مما يجعل من السهل اختراقها والتسبب في وقوع مجموعة واسعة من الضحايا. لقد سمعنا حتى الآن العديد من التقنيات المحتملة ذات الصلة التي يستخدمها المتسللون لاستغلال شبكات Wi-Fi العامة وتعريض بياناتك الحساسة للخطر.

على سبيل المثال، يعد مستخدمو شبكات Wi-Fi العامة أهدافًا رئيسية لهجمات MITM (Man-in-the-Middle). يمكن للمتسللين الوصول إلى بيانات الأشخاص عبر الشبكة المفتوحة والحصول على مزيد من الخصوصية للأنشطة الضارة. إلى جانب ذلك، هناك بعض طرق القرصنة المحتملة الأخرى، مثل Packet Sniffing، وSession Hijacking، انتحال DNS والتصيد عبر شبكة Wi-Fi وما إلى ذلك. لذلك، من الأفضل تجنب استخدام الشبكة العامة.

نصيحة 3: كن حذرًا بشأن الروابط ومرفقات البريد الإلكتروني

يفضل الناس استخدام رسائل البريد الإلكتروني لنقل المعلومات ولكن هناك تهديدات محتملة. تشمل هجمات البريد الإلكتروني أنواعًا عديدة ومن الصعب الدفاع عنها بشكل فعال. وأكثرها شيوعًا هي التصيد الاحتيالي، والتصيد الاحتيالي، والتصيد الاحتيالي، وصيد الحيتان، والتصيد الاحتيالي، برامج التجسس ، البرامج الإعلانية، البريد العشوائي، وما إلى ذلك.

من خلال مرفقات وروابط البريد الإلكتروني، يمكن تثبيت البرامج الضارة تلقائيًا في نظامك بعد النقر. يجب أن تظل متيقظًا عند تلقي رسائل بريد إلكتروني غريبة.

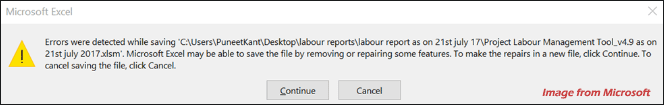

النصيحة 4: حافظ على تحديث برامجك ونظامك

يمكن للتحديث المعتاد إصلاح بعض الأخطاء وتحسين الأداء العام. ستقوم Microsoft بشكل دوري بإصدار تصحيحات أمان لإصلاح الثغرات الأمنية المكتشفة وترقية مستوى الحماية. إذا كنت تريد الاستفادة من ذلك، من فضلك تحديث النظام الخاص بك والبرمجيات دون تأخير.

نصيحة 5: استخدم برامج مكافحة الفيروسات

يعد برنامج Microsoft Defender Antivirus أحد مكونات برنامج Windows المضمن لحماية جهاز الكمبيوتر الذي يعمل بنظام Windows من البرامج الضارة والفيروسات والتهديدات الأخرى. يمكنك أيضًا اللجوء إلى برامج مكافحة الفيروسات الأخرى التابعة لجهات خارجية للحصول على مستوى أعلى من الأمان. يرجى التأكد من حماية جهازك في الوقت الحقيقي.

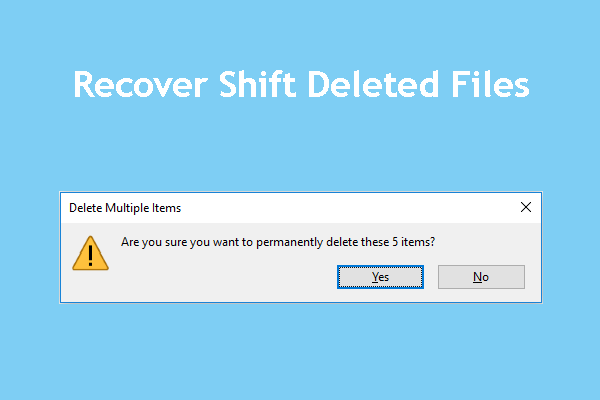

نصيحة 6: قم بإعداد نسخ احتياطية منتظمة للبيانات

حل آخر سهل للأمن السيبراني هو إعداد نسخ احتياطية منتظمة للبيانات. اشتكى العديد من ضحايا التهديدات السيبرانية من فقدان البيانات بسبب عمليات القرصنة الكثيرة. إنها مشكلة كبيرة على الرغم من أنك تخلصت من البرامج الضارة البغيضة. يفقد الناس بياناتهم الثمينة ولا شيء يمكن أن يساعد في استعادتها.

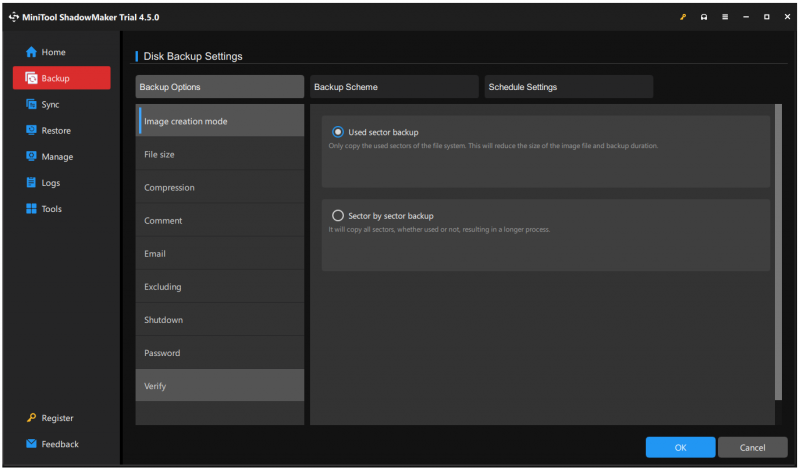

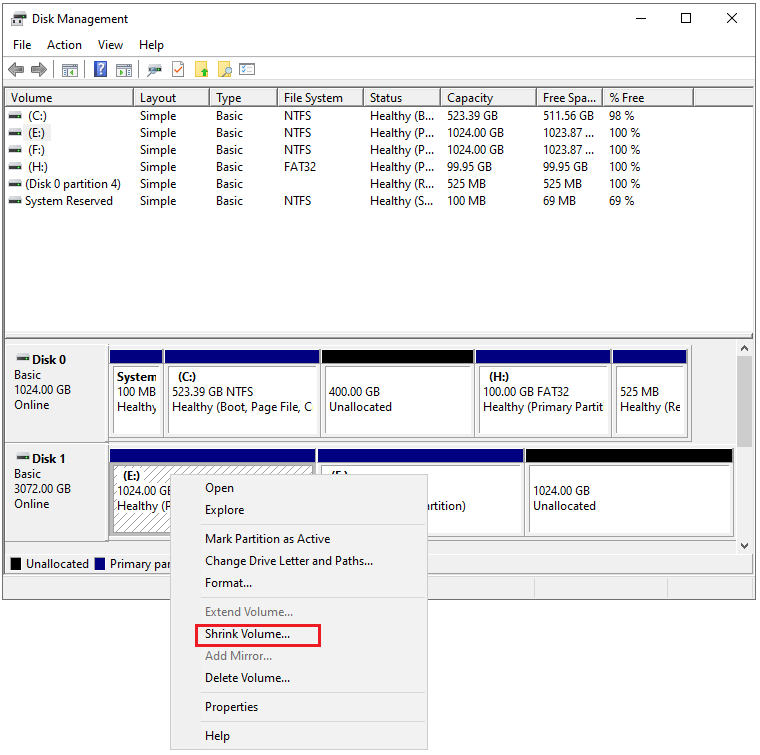

هناك طريقة واحدة لمنع حدوث مثل هذه الكارثة - النسخ الاحتياطي للبيانات . MiniTool ShadowMaker هو برنامج رائع برامج النسخ الاحتياطي للكمبيوتر ، مما يسمح بنقرة واحدة النسخ الاحتياطي للنظام الحل واستعادة البيانات بسرعة. بالإضافة إلى النظام، يمكنك أيضا ملفات النسخ الاحتياطي والمجلدات والأقسام والأقراص. تتوفر محركات الأقراص الثابتة الداخلية/الخارجية وأجهزة NAS لتكون وجهة النسخ الاحتياطي.

لمزيد من الأمان للبيانات، يمكنك إضافة حماية بكلمة مرور إلى النسخ الاحتياطية الخاصة بك. إذا كنت تريد إجراء نسخ احتياطي تلقائي، فيمكنك إعداد جداول النسخ الاحتياطي واختيار نظام النسخ الاحتياطي المفضل. لتجربة المزيد من الميزات، يمكنك تنزيل الإصدار التجريبي من MiniTool ShadowMaker وتثبيته لمدة 30 يومًا مجانًا.

يوصى بعمل نسخة احتياطية من البيانات على محرك أقراص ثابت خارجي في حالة تعطل النظام. يرجى إدخال محرك الأقراص في الجهاز قبل فتح أداة النسخ الاحتياطي إذا كنت تريد القيام بذلك.

تجربة MiniTool ShadowMaker اضغط للتحميل 100% نظيفة وآمنة

الخطوة 1: قم بتشغيل MiniTool ShadowMaker وانقر فوق استمر في المحاكمة للدخول إلى الواجهة.

الخطوة 2: في دعم علامة التبويب، اختر مصدر النسخ الاحتياطي والوجهة كما تريد. ثم اضغط خيارات لتكوين إعدادات النسخ الاحتياطي بناءً على متطلباتك.

الخطوة 3: عندما تقوم بتكوين كل شيء بشكل صحيح، انقر فوق اعمل نسخة احتياطية الان لبدء المهمة فورًا أو تأجيلها بالنقر فوق النسخ الاحتياطي في وقت لاحق .

ماذا لو تعطل نظامك بسبب الهجمات السيبرانية؟ طالما قمت بإعداد نسخة احتياطية للنظام باستخدام MiniTool ShadowMaker مسبقًا، يمكنك استعادة نظامك بسرعة وسهولة. يوفر MiniTool ShadowMaker منشئ الوسائط لإنشاء محرك أقراص USB قابل للتمهيد ويمكنك استعادة النظام بعد تشغيل جهاز الكمبيوتر الخاص بك.

وظيفة ممتازة أخرى – استعادة عالمية - يمكن إصلاح مشكلات التوافق إذا كنت تريد إجراء استرداد للنظام بين جهازي كمبيوتر مختلفين. للتعرف على الخطوات التفصيلية، يرجى قراءة هذا المقال: دليل حول كيفية استعادة نسخة Windows الاحتياطية إلى جهاز كمبيوتر مختلف .

الحد الأدنى

ما هو الأمن السيبراني؟ بعد قراءة هذا المنشور، قد يكون لديك فهم للأمن السيبراني. عندما تتورط، لسوء الحظ، في بعض الهجمات الإلكترونية، فإن حلول الأمن السيبراني الفعالة يمكن أن تخرجك من المشكلة.

إلى جانب ذلك، يعد النسخ الاحتياطي للبيانات نصيحة أمنية قد يتجاهلها بعض الأشخاص، والتي تلعب دورًا مهمًا في حماية البيانات. يعد فقدان البيانات أحد النتائج الأكثر شيوعًا التي تنتج عن التهديدات السيبرانية وMiniTool ShadowMaker - يمكن أن يساعدك برنامج النسخ الاحتياطي هذا كثيرًا.

إذا كانت لديك أية مشكلات عند استخدام أداة النسخ الاحتياطي هذه، فيرجى الاتصال بنا عبر [البريد الإلكتروني محمي] ، وفريق دعم محترف مكرس لحل مخاوفك.

![ما الذي يجعل الكمبيوتر سريعًا؟ فيما يلي الجوانب الثمانية الرئيسية [نصائح MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/50/what-makes-computer-fast.png)

![كيفية استرداد الملفات من محرك الأقراص الصلبة الخارجي الميت (الإصلاح السهل) [نصائح MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/68/how-recover-files-from-dead-external-hard-drive.jpg)

![كيفية إصلاح الخطأ 0x80070570 في ثلاث حالات مختلفة؟ [نصائح MiniTool]](https://gov-civil-setubal.pt/img/backup-tips/92/how-fix-error-0x80070570-three-different-situations.jpg)

![4 حلول لحل خطأ في الوصول إلى بيانات اعتماد الشبكة [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/06/4-solutions-solve-enter-network-credentials-access-error.png)

![كيفية استرداد الفيديو المحذوف من هواتف Android والأجهزة اللوحية [نصائح MiniTool]](https://gov-civil-setubal.pt/img/android-file-recovery-tips/20/how-recover-deleted-video-android-phones.jpg)

![10 طرق لفتح لوحة التحكم Windows 10/8/7 [أخبار MiniTool]](https://gov-civil-setubal.pt/img/minitool-news-center/68/10-ways-open-control-panel-windows-10-8-7.jpg)

![[الدليل الكامل] كيفية البحث على Windows (Ctrl + F) وiPhone/Mac؟](https://gov-civil-setubal.pt/img/news/67/how-find-windows.png)

![إصلاح CHKDSK لا يمكن قفل محرك الأقراص الحالي Windows 10-7 نصائح [نصائح MiniTool]](https://gov-civil-setubal.pt/img/data-recovery-tips/20/fix-chkdsk-cannot-lock-current-drive-windows-10-7-tips.png)