[برنامج تعليمي] ما هو الوصول عن بُعد إلى حصان طروادة وكيفية اكتشافه / إزالته؟ [نصائح MiniTool]

What S Remote Access Trojan How Detect Remove It

ملخص :

هذه المقالة المكونة على موقع MiniTool الرسمي تعطي مراجعة كاملة عن طروادة الوصول عن بعد. ويغطي معناه ووظائفه وآثاره السيئة واكتشافه وإزالته وطرق الحماية. اقرأ المحتوى أدناه واحصل على فهم عميق لـ RAT طروادة.

الإنتقال السريع :

تعريف حصان طروادة الوصول البعيد

ما هو فيروس RAT؟

طروادة الوصول عن بُعد (RAT) ، والتي تسمى أيضًا creepware ، هي نوع من البرامج الضارة التي تتحكم في النظام عبر اتصال شبكة عن بُعد. إنه يصيب الكمبيوتر الهدف من خلال بروتوكولات الاتصال المكونة خصيصًا ويمكّن المهاجم من الوصول عن بُعد غير المصرح به للضحية.

حصان طروادة عادةً ما يتم تثبيته على جهاز كمبيوتر دون علم مالكه وغالبًا ما يكون حصان طروادة أو حمولة. على سبيل المثال ، عادةً ما يتم تنزيله بشكل غير مرئي مع مرفق بريد إلكتروني أو ملفات تورنت أو روابط ويب أو برنامج يرغب فيه المستخدم مثل لعبة. في حين أن الهجمات المستهدفة من قبل مهاجم متحمس قد تخدع الأهداف المرغوبة في التثبيت احتيال RAT عبر تكتيكات الهندسة الاجتماعية ، أو حتى من خلال الوصول المادي المؤقت للآلة المطلوبة.

بمجرد الدخول في آلة الضحية ، البرمجيات الخبيثة RAT سيخفي عملياته الضارة عن الضحية أو عن برنامج مكافحة الفيروسات أو جدار الحماية ويستخدم المضيف المصاب لنشر نفسه على أجهزة الكمبيوتر الأخرى المعرضة للخطر لبناء الروبوتات.

ماذا يفعل فيروس RAT؟

نظرًا لأن طروادة الوصول عن بُعد تتيح التحكم الإداري ، فهي قادرة على فعل كل شيء تقريبًا على الجهاز المصاب.

- احصل على الوصول إلى المعلومات السرية بما في ذلك أسماء المستخدمين وكلمات المرور وأرقام الضمان الاجتماعي وحسابات بطاقات الائتمان.

- راقب متصفحات الويب وتطبيقات الكمبيوتر الأخرى للحصول على محفوظات البحث ورسائل البريد الإلكتروني وسجلات الدردشة وما إلى ذلك.

- اختطف كاميرا ويب النظام وسجل مقاطع الفيديو.

- مراقبة نشاط المستخدم عن طريق المسجلين بضربات المفاتيح أو برامج التجسس.

- خذ لقطات شاشة على جهاز الكمبيوتر الهدف.

- عرض الملفات أو نسخها أو تنزيلها أو تعديلها أو حتى حذفها.

- تهيئة محركات الأقراص الثابتة لمسح البيانات.

- تغيير إعدادات الكمبيوتر.

- توزيع البرامج الضارة والفيروسات.

كيفية تعيين واستخدام سطح المكتب البعيد في نظام التشغيل Windows 10 ، انظر هنا

كيفية تعيين واستخدام سطح المكتب البعيد في نظام التشغيل Windows 10 ، انظر هنايرغب الكثير من الأشخاص في تعيين واستخدام سطح المكتب البعيد في نظام التشغيل Windows 10 ، لكنهم لا يعرفون كيف. أنا أكتب هذا لمساعدتهم.

قراءة المزيدأمثلة أحصنة طروادة الوصول البعيد

منذ البريد العشوائي RAT إلى حيز الوجود ، هناك الكثير من الأنواع الموجودة.

1. فتحة خلفية

الفوهة الخلفية (BO) rootkit هي واحدة من أشهر الأمثلة على RAT. تم صنعه بواسطة مجموعة قراصنة تدعى Cult of the Dead Cow (cDc) لإظهار أوجه القصور الأمنية لسلسلة أنظمة التشغيل (OS) من Microsoft Windows 9X. اسم هذا استغلال RAT عبارة عن تلاعب بالكلمات على برنامج Microsoft BackOffice Server الذي يمكنه التحكم في أجهزة متعددة في نفس الوقت بالاعتماد على التصوير.

Back Orifice هو برنامج كمبيوتر تم تطويره لإدارة النظام عن بُعد. يسمح لأي شخص بالتحكم في جهاز كمبيوتر من مكان بعيد. بدأ البرنامج في DEF CON 6 في 1 أغسطسشارع، 1998. تم إنشاؤه بواسطة السير ديستيك ، عضو cDc.

على الرغم من أن للفتحة الخلفية أغراضًا مشروعة ، إلا أن ميزاتها تجعلها خيارًا جيدًا للاستخدام الضار. لهذا السبب أو لأسباب أخرى ، تقوم صناعة مكافحة الفيروسات على الفور بفرز الأداة على أنها برامج ضارة وإلحاقها بقوائم العزل الخاصة بهم.

يحتوي Back Orifice على متغيرين مختلفين ، Back Orifice 2000 الذي تم إصداره في 1999 و Deep Back Orifice من قبل منظمة القرصنة الكندية الفرنسية QHA.

2. ساكولا

Sakula ، المعروف أيضًا باسم Sakurel و VIPER ، هو حصان طروادة آخر للوصول عن بُعد ظهر لأول مرة في نوفمبر 2012. تم استخدامه في عمليات التطفل المستهدفة طوال عام 2015. يتيح Sakula للخصم تشغيل أوامر تفاعلية وتنزيل مكونات إضافية وتنفيذها.

6 طرق لإصلاح خطأ سطح المكتب البعيد لنظام التشغيل Windows 10

6 طرق لإصلاح خطأ سطح المكتب البعيد لنظام التشغيل Windows 10عند محاولة توصيل جهاز كمبيوتر بعيد ، ولكن يظهر خطأ Windows 10 Remote Desktop لا يعمل ، يمكنك عندئذٍ العثور على طرق لإصلاح الخطأ في هذا المنشور.

قراءة المزيد3. Sub7

Sub7 ، المعروف أيضًا باسم SubSeven أو Sub7Server ، هو ملف شبكة RAT . تم اشتقاق اسمه عن طريق تهجئة NetBus للخلف (suBteN) ومبادلة عشرة بـ سبعة.

عادةً ما يسمح Sub 7 بالوصول غير المكتشف وغير المصرح به. لذلك ، عادة ما تعتبره صناعة الأمن بمثابة حصان طروادة. عمل Sub7 على عائلة Windows 9x و Windows NT من أنظمة تشغيل ، بما في ذلك Windows 8.1.

لم يتم صيانة Sub7 منذ 2014.

4. PoisonIvy

اللبلاب السام كلوغر RAT ، ويسمى أيضًا Backdoor.Darkmoon ، يتيح تسجيل لوحة المفاتيح ، الشاشة / التقاط الفيديو وإدارة النظام ونقل الملفات وسرقة كلمات المرور ونقل حركة المرور. تم تصميمه من قبل متسلل صيني في عام 2005 وتم تطبيقه في العديد من الهجمات البارزة بما في ذلك هجمات Nitro على الشركات الكيميائية وخرق أداة مصادقة RSA SecurID ، كلاهما في عام 2011.

5. دارك كوميت

تم إنشاء DarkComet بواسطة Jean-Pierre Lesueur ، المعروف باسم DarkCoderSc ، وهو مبرمج مستقل ومبرمج أمان الكمبيوتر من فرنسا. على الرغم من تطوير تطبيق RAT هذا في عام 2008 ، إلا أنه بدأ في الانتشار في بداية عام 2012.

في أغسطس 2018 ، تم إيقاف DarkComet إلى أجل غير مسمى ولم تعد التنزيلات متاحة على موقعها الرسمي. والسبب هو استخدامه في الحرب الأهلية السورية لمراقبة النشطاء وكذلك خوف كاتبها من الاعتقال لأسباب مجهولة.

سيتولى NanoCore RAT التحكم في جهاز الكمبيوتر الخاص بك

سيتولى NanoCore RAT التحكم في جهاز الكمبيوتر الخاص بكيرجى ترقب NanoCore RAT لأنه أكثر خطورة من متوسط RAT ؛ سوف يهاجم نظام Windows ويتحكم بشكل كامل في هذا الكمبيوتر.

قراءة المزيدإلى جانب الأمثلة المذكورة أعلاه ، هناك العديد من برامج طروادة للوصول عن بُعد مثل CyberGate و Optix و ProRat و Shark و Turkojan و دوامة . القائمة الكاملة لأدوات RAT طويلة جدًا بحيث لا يمكن عرضها هنا ولا تزال في تزايد.

أعراض فيروس RAT

كيف تتحقق إذا كان لديك فيروس RAT؟ إنه نوع من الصعوبة. RATs سرية بطبيعتها وقد تستخدم اسم ملف عشوائي أو بنية مسار ملف لمحاولة منع التعرف على نفسها.

عادة ، أ فيروس دودة الفئران لا تظهر في قوائم البرامج أو المهام قيد التشغيل وتكون إجراءاتها مماثلة لتلك الخاصة بالبرامج القانونية. بجانب، برامج التجسس RAT سيدير استخدام موارد الكمبيوتر ويمنع التحذير من انخفاض أداء الكمبيوتر. أيضًا ، عادةً لا يتخلى قراصنة RAT عن أنفسهم عن طريق حذف ملفاتك أو تحريك المؤشر أثناء استخدام جهاز الكمبيوتر الخاص بك.

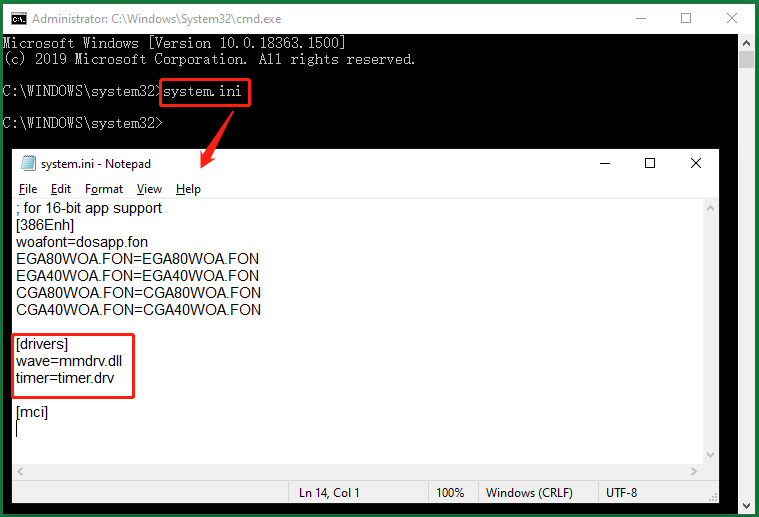

لمعلوماتك: استخدم System.ini لتحديد عدوى الفئران

افتح موجه الأوامر بشكل أفضل كمسؤول ، اكتب system.ini ، و اضغط يدخل . بعد ذلك ، ستظهر لك مفكرة تعرض لك بعض التفاصيل عن نظامك. ألق نظرة على السائقين إذا بدت مختصرة كما تظهر الصورة أدناه ، فأنت بأمان. إذا كانت هناك بعض الأحرف الفردية الأخرى ، فقد يكون هناك بعض الأجهزة البعيدة التي تصل إلى نظامك عبر بعض منافذ الشبكة.

كشف طروادة الوصول عن بعد

كيفية الكشف عن الوصول عن بعد طروادة؟ إذا لم تتمكن من تحديد ما إذا كنت تستخدم كمبيوتر فيروس RAT أم لا فقط من خلال الأعراض (هناك أعراض قليلة) ، فأنت بحاجة إلى طلب بعض المساعدة الخارجية مثل الاعتماد على برامج مكافحة الفيروسات. العديد من تطبيقات الأمان الشائعة جيدة أجهزة فحص الفيروسات RAT و كاشفات RAT .

أعلى أدوات إزالة طروادة الوصول عن بعد

- أفاست

- AVG

- أفيرا

- Bitdefender

- كاسبيرسكي

- البرامج الضارة

- مكافي

- برنامج Microsoft Windows Defender

- نورتون

- بيسي ماتيك

- سوفوس

- تريند مايكرو

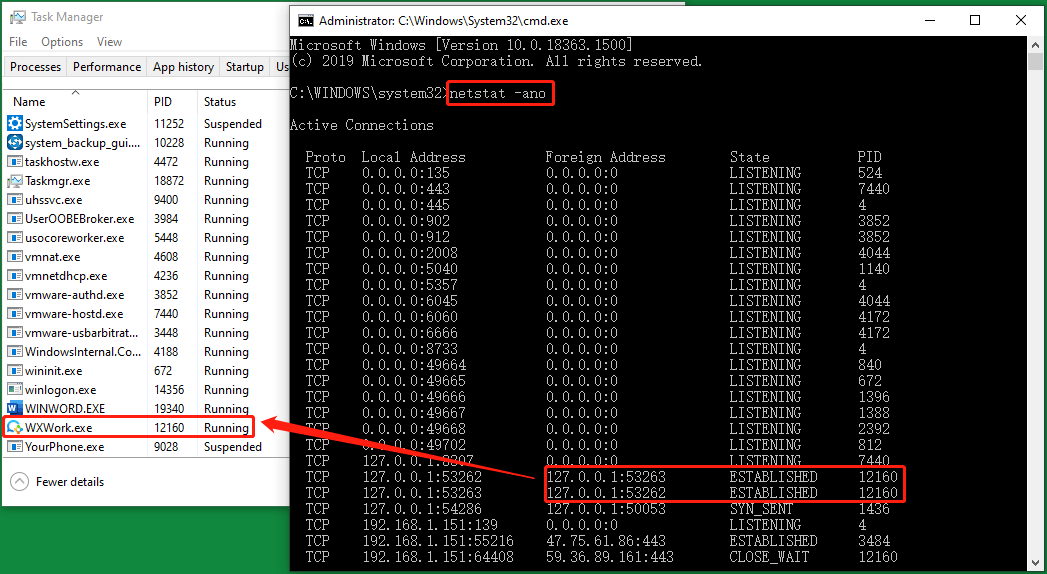

لمعلوماتك: ابحث عن RAT باستخدام CMD ومدير المهام

يمكنك محاولة اكتشاف العناصر المشبوهة مع مدير المهام و CMD. اكتب netstat -ano في موجه الأوامر الخاص بك واكتشف ملف PID من البرامج المنشأة التي لها عنوان IP خارجي وتظهر بشكل متكرر. ثم ابحث عن نفس معرف المنتج في ملف تفاصيل علامة التبويب في إدارة المهام لمعرفة البرنامج المستهدف. ومع ذلك ، هذا لا يعني أن البرنامج المستهدف هو RAT بالتأكيد ، إنه مجرد برنامج مشبوه. للتأكد من أن البرنامج الذي تم إنشاؤه هو برنامج ضار RAT ، هناك حاجة إلى مزيد من التعريف.

يمكنك أيضًا استخدام عنوان IP الأجنبي المشبوه لمعرفة موقعه المسجل عبر الإنترنت. العديد من المواقع التي يمكن أن تساعدك على القيام بذلك مثل https://whatismyipaddress.com/ . إذا كان الموقع لا يتصل بك تمامًا ، وليس موقع أصدقائك ، أو شركتك ، أو أقاربك ، أو مدرستك ، أو VPN ، وما إلى ذلك ، فمن المحتمل أنه موقع متسلل.

الوصول عن بعد إزالة طروادة

كيفية إزالة الوصول عن بعد طروادة؟ أو، كيف تتخلص من فيروس RAT؟

المرحلة 1

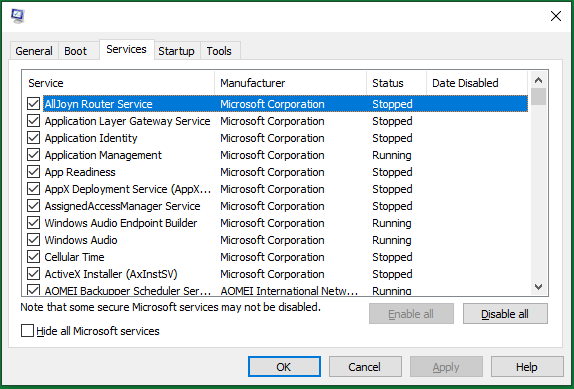

إذا كان بإمكانك تحديد موقع ملفات أو برامج ضارة معينة ، فما عليك سوى مسحها من جهاز الكمبيوتر الخاص بك أو على الأقل إنهاء عملياتها. يمكنك القيام بذلك في Task Manager أو الأداة المساعدة Windows MSConfig .

اكتب خطأ في التكوين في Windows Run واضغط على يدخل أو انقر حسنا لتشغيل نافذة MSConfig. هناك ، قم بالتبديل إلى ملف خدمات علامة التبويب ، ابحث عن الخدمات المستهدفة وقم بتعطيلها.

ما عليك سوى إعادة تشغيل جهازك بعد إلغاء تثبيت أو حظر بعض البرامج أو الخدمات.

المرحلة الثانية

قم بتثبيت وتشغيل ملف مزيل الفئران مثل Malwarebytes Anti-Malware و Anti-Exploit لإزالة الملفات المرتبطة وتعديلات التسجيل.

المرحلة 3

استخدم أدوات الفحص ، مثل Autorun.exe ، للتحقق من الملفات والبرامج المشبوهة التي تبدأ عند بدء تشغيل Windows.

المرحلة الرابعة

تحقق من اتصالات الشبكة الخارجة أو الواردة إلى نظامك والتي لا ينبغي أن تكون موجودة. أو فقط قم بقطع اتصالك بالإنترنت مباشرة.

كيف تحمي نفسك من الهجوم السيبراني RAT؟

تمامًا مثل حماية نفسك من تهديدات البرامج الضارة للشبكة الأخرى ، لحماية طروادة الوصول عن بُعد ، بشكل عام ، تحتاج إلى تجنب تنزيل عناصر غير معروفة ؛ تحديث برامج مكافحة البرامج الضارة وجدار الحماية ، وتغيير أسماء المستخدمين وكلمات المرور بانتظام ؛ (للمنظور الإداري) قم بحظر المنافذ غير المستخدمة وإيقاف تشغيل الخدمات غير المستخدمة ومراقبة حركة المرور الصادرة.

# 1 تجنب التنزيل من مصادر غير موثوق بها

أولاً وقبل كل شيء ، الوقاية الأكثر فعالية وأسهلها هي عدم تنزيل الملفات من مصادر غير آمنة. بدلاً من ذلك ، احصل دائمًا على ما تريد من المواقع الموثوقة والمصرح بها والرسمية والآمنة مثل المواقع الرسمية والمتاجر المعتمدة والموارد المعروفة.

# 2 اجعل جدران الحماية ومكافحة الفيروسات محدثة

بغض النظر عن جدار الحماية أو برنامج مكافحة البرامج الضارة لديك ، أو حتى إذا كان لديك أكثر من واحد منهم ، فما عليك سوى تحديث خدمات الأمان هذه بالكامل. تعتمد أحدث الإصدارات دائمًا أحدث تقنيات الأمان وهي مصممة خصيصًا للتهديدات الشائعة الحالية.

يمكن أن تمنع Malwarebytes المذكورة أعلاه ومضادات الفيروسات الأخرى أيضًا ناقل العدوى الأولي من السماح للنظام بالاختراق.

# 3 قم بتغيير أسماء المستخدمين وكلمات المرور بانتظام

إنها عادة جيدة أن تغير حساباتك المختلفة بانتظام لمحاربة سرقة الحساب ، خاصة بالنسبة لكلمات المرور. إلى جانب ذلك ، يوصى بالاستفادة من الأنواع المختلفة من ميزات الأمان التي يوفرها بائعو الخدمة لتأمين حساباتك مثل المصادقة الثنائية (2FA).

6 اكتشافات للبرامج الضارة / 18 نوعًا من البرامج الضارة / 20 أداة لإزالة البرامج الضارة

6 اكتشافات للبرامج الضارة / 18 نوعًا من البرامج الضارة / 20 أداة لإزالة البرامج الضارةما هو الكشف عن برامج التجسس والبرامج الضارة؟ كيف يتم الكشف عن البرامج الضارة؟ كيف تتحقق مما إذا كنت مصابًا ببرامج ضارة؟ كيف تنجو من هجمات البرمجيات الخبيثة؟

قراءة المزيد# 4 قم بترقية برامجك القانونية

نظرًا لأن طروادة RAT ذات الوصول عن بُعد ستستخدم على الأرجح التطبيقات الشرعية على جهاز الكمبيوتر الخاص بك ، فمن الأفضل ترقية هذه التطبيقات إلى أحدث إصداراتها. تتضمن هذه البرامج المستعرضات وتطبيقات الدردشة والألعاب وخوادم البريد الإلكتروني وأدوات الفيديو / الصوت / الصورة / لقطة الشاشة وتطبيقات العمل ...

# 5 ترقية نظام الكمبيوتر

بالطبع ، لا تنس إصلاح نظام التشغيل الخاص بك بآخر التحديثات. عادةً ما تتضمن تحديثات النظام تصحيحات وحلولاً للثغرات الأمنية الحديثة ، وعمليات الاستغلال ، والأخطاء ، والأخطاء ، والأبواب الخلفية ، وما إلى ذلك. لترقية نظام التشغيل لحماية جهازك بالكامل!

نسخ الملفات احتياطيًا ضد فيروسات برامج RAT

غالبًا ما لا يتم اكتشاف RATs السيبرانية على محطات العمل أو الشبكات. يشير هذا إلى أن برامج مكافحة الفيروسات ليست معصومة عن الخطأ ولا ينبغي معاملتها على أنها الأفضل والأخير لحماية RAT.

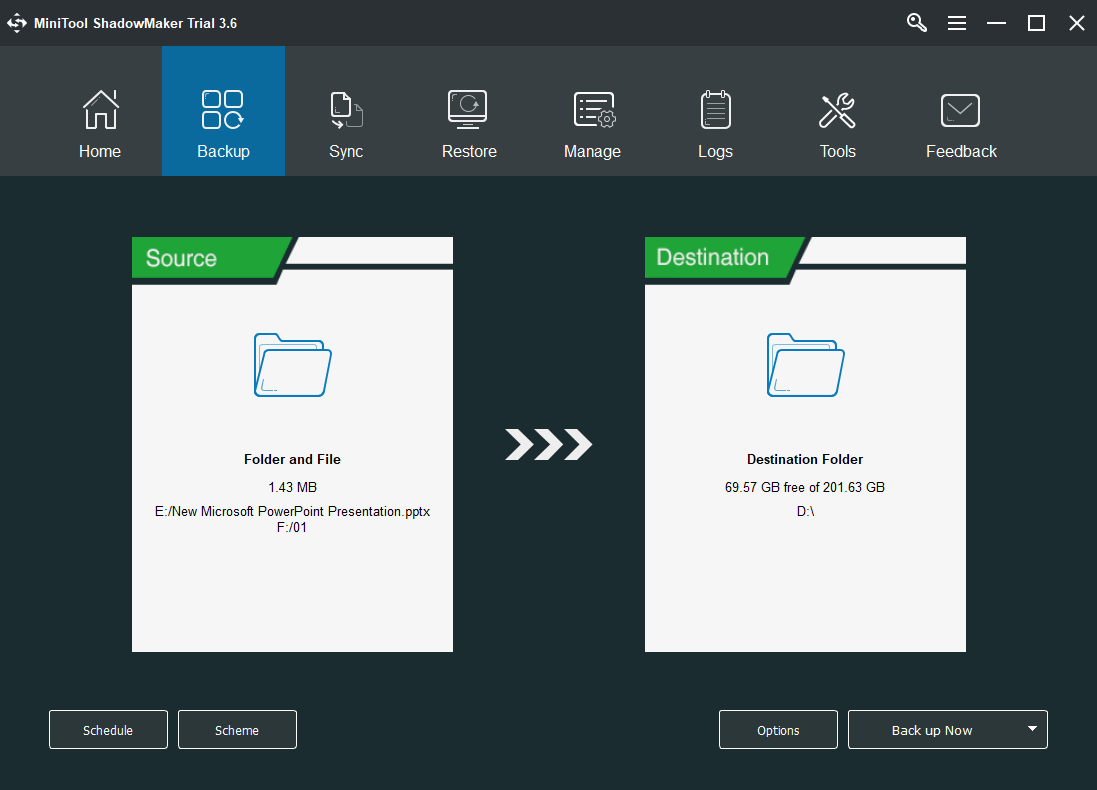

بعد ذلك ، ما الذي يمكنك فعله أيضًا لحماية ملفات الكمبيوتر من التحرير أو الحذف أو التلف؟ لحسن الحظ ، لا يزال بإمكانك استعادة بياناتك بعد هجمات RAT للبرامج الضارة إذا كان لديك نسخة احتياطية منها. ومع ذلك ، يجب عليك عمل النسخة قبل أن تفقد الملفات الأصلية باستخدام أداة موثوقة وخالية من RAT مثل MiniTool ShadowMaker ، وهو برنامج نسخ احتياطي احترافي وقوي لأجهزة الكمبيوتر التي تعمل بنظام Windows.

الخطوة الأولى: قم بتنزيل MiniTool ShadowMaker من موقعه الرسمي على الويب أو من زر الارتباط المصرح به أعلاه.

الخطوة 2. قم بتثبيت الأداة وتشغيلها على جهاز الكمبيوتر الخاص بك.

الخطوة 3. إذا حصلت على نسخته التجريبية ، فستتم مطالبتك بشراء الإصدارات المدفوعة. إذا كنت لا تريد الدفع ، فما عليك سوى النقر على حافظ على التجربة الخيار في أعلى اليمين للاستمتاع بوظائفه التجريبية ، والتي هي نفس الميزات الرسمية فقط مع حد زمني.

الخطوة 4. عندما تدخل واجهته الرئيسية ، انقر فوق دعم علامة التبويب في القائمة العلوية.

الخطوة 5. في علامة التبويب النسخ الاحتياطي ، حدد ملف مصدر الملفات التي تخطط لنسخها وملفات وجهة الموقع الذي تريد حفظ الصورة الاحتياطية فيه.

الخطوة 6. انقر فوق اعمل نسخة احتياطية الان زر في أسفل اليمين لتنفيذ العملية.

الباقي هو انتظار نجاح المهمة. يمكنك إعداد جدول زمني لإجراء نسخ احتياطي تلقائي لهذه الملفات يوميًا أو أسبوعيًا أو شهريًا أو عندما يقوم النظام بتسجيل الدخول / الخروج في الخطوة 5 أعلاه قبل بدء العملية أو في علامة التبويب 'إدارة' بعد العملية. يمكنك أيضًا تحديد نوع النسخ الاحتياطية المراد تنفيذها ، سواء كانت كاملة أو إضافية أو تفاضلية ، بالإضافة إلى عدد إصدارات الصورة الاحتياطية التي يجب الاحتفاظ بها في حالة نفاد مساحة التخزين.